باج افزار WannaCry

حمله سایبری نسخه دوم باج افزار WannaCry (نسخه اولیه اولین بار در مارس 2017 ظاهر شد) در ماه می سال ۲۰۱۷ آغاز و در ابتدا 125000 رایانه متصل به اینترنت را آلوده کرد. این نسخه بسیار مخرب از باج افزار، از جفت آسیب پذیری های zero-day -روز صفرم ( ETERNALBLUE و DOUBLEPULSAR ) که برای اولین بار توسط NSA شناسایی و توسط یک گروه هک معروف به نام ” The Shadow Brokers” فاش شد، سوء استفاده می کنند. آسیب پذیری های عنوان شده از نقاط ضعف DOUBLEPULSAR) SMB) و همچنین از خواص شبیه کرم (ETERNALBLUE) استفاده می کنند.

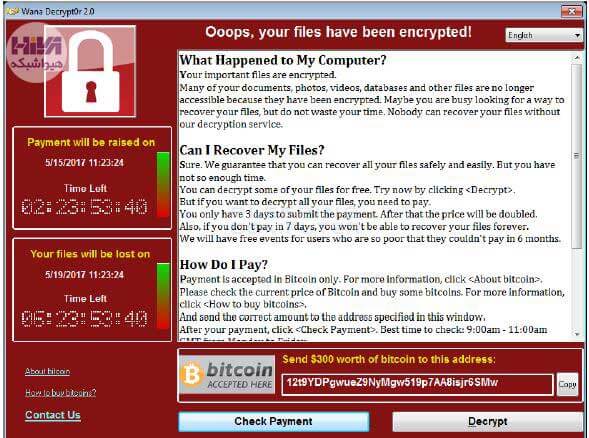

- رفتار کرم مانند به این معنی است که باج افزار از یک سیستم به سیستم دیگر، بدون دخالت کاربر و به طور خودکار به هر مخاطب قربانی که می تواند پیدا کند، گسترش می یابد. WannaCry ، مانند اکثر باج افزارها، با رمزگذاری فایل های شما و درخواست پرداخت باج برای مبادله کلید رمزگشایی فایل هایتان، عمل می کند. باج دادن از 300 دلار برای 6 ساعت اول شروع می شود ، قربانی تا 3 روز برای پرداخت باج قبل از دو برابر شدن به 600 دلار فرصت دارد. اگر تا یک هفته پرداخت نکنید، پس از آن طراح باج افزار تهدید می کند که فایل ها را با هم حذف می کند. WannaCry حتی به قربانی اجازه می دهد تا تعداد کمی فایل را رمزگشایی کند تا نشان دهد که در واقع فایل های خود را پس خواهید گرفت.

پیام باج افزار wannacry

WannaCry چگونه انتقال داده می شود؟

توزیع اولیه WannaCry از طریق ایمیل فیشینگ گسترش پیدا کرد. WannaCry در یک فایل zip. محافظت شده با رمز عبور پنهان شد (رمز عبور به منظور نمایش امنیت بیش تر در ایمیل گنجانده شده بود) که پس از اجرای پرونده zip. باج افزار اجرا می شود.

این باج افزار با بهره برداری از ETERNALBLUE zero-day خصوصیات کرم مانندی را با اسکن پورت باز 445 جهت دسترسی به پروتکل SMB (سرویس اشتراکگذاری فایلها) از خود نشان میدهد. این یک روال رمزگذاری را آغاز کرده و نه تنها میزبانان شبکه محلی بلکه میزبان های موجود در اینترنت نیز آلوده می شوند.

چگونه می توان در برابر WannaCry از اطلاعات خود محافظت کرد؟

- اگر هنوز این کار را نکرده اید ، حتماً به روزرسانی امنیتی MS17-010 مایکروسافت را نصب کنید ، که در وهله اول مانع از تأثیرگذاری WannaCry در سیستم عامل ویندوز شما می شود.

- فایروال را فعال کنید و پورتهای SMB ( بر روی پورتهای TCP شامل ۱۳۷، ۱۳۹ و ۴۴۵ و بر روی پورتهای UDP شامل ۱۳۷ و ۱۳۸ ) را مسدود کنید.

- اگر سازمان شما از Windows Defender استفاده می کند، می توانید تعاریف تهدید به روز شده را دانلود کنید که به شما امکان می دهد WannaCry را در یک میزبان تشخیص دهید:

https://www.microsoft.com/security/portal/threat/encyclopedia/Entry.aspx?Name=Ransom:Win32/WannaCrypt

- اگر فایل های شما قبلاً رمزگذاری شده اند، می توانید لیستی از گزینه های بازیابی و حذف بدافزارها را در اینجا بیابید:

/http://www.besttechtips.org/remove-wannacry-ransomware-decrypt-wncry-files

- اگر سعی کردید که از نسخه پشتیبان تهیه شده خود استفاده کنید ولی شکست خورده اید (یا در مرحله اول نسخه های پشتیبان ندارید)، برنامه ای مانند Shadow Explorer را امتحان کنید تا ببینید که آیا این باج افزار کپی های Shadow Volume شمارا حذف نکرده است. اگر کاربر در UAC روی بله کلیک نکرد، هنوز شانسی برای شروع بازیابی وجود دارد.

- به عنوان آخرین راه حل اگر بازیابی فایل ها و پشتیبان گیری با موفقیت انجام نشد، می توانید فایل های خود را با پرداخت مبلغی بازیابی و رمزگشایی کنید.

یكی از ساده ترین راه های نظارت بر اتفاقاتی كه در شبکه شما رخ می دهد، تنظیم پورت SPAN \ Mirror یا استفاده از یک network TAP است. این امر به شما امکان دسترسی به جریان ها و بارهای بسته را می دهد، بنابراین می توانید ببینید چه کسی به چه چیزی وصل می شود و چه موارد مشکوکی در اطراف وجود دارد.

نظارت چهار چیز برای تشخیص WannaCry

- بررسی استفاده از SMBv1

- بررسی افزایش نرخ تغییر نام فایل در شبکه خود

- بررسی موارد Please_Read_Me@.txt@ روی فایل های اشتراکی

- بررسی هر گونه فایل با این پسوندها:

- wnry.

- wcry.

- wncry.

- wncryt.

هیواشبکه

ما در مجموعه هیواشبکه شامل :

شرکت فنی و مهندسی هیوانوآوران داده گستر : مجری طراحی ، پیاده سازی ، پشتیبانی پروژه های شبکه و امنیت در استان گیلان – رشت و شهرها و استانهای همجوار

آموزشگاه تخصصی هیواشبکه : برگزار کننده دوره های تخصصی شبکه و امنیت ، پیکربندی سرور HP ، مجازی سازی ، MCSA 2016 ، نتورک و … به صورت حضوری با مجوز از سازمان فنی و حرفه ای و آموزش کارکنان دولت در رشت ، استان گیلان و به صورت مجازی در سراسر کشور

در خدمت شما عزیزان هستیم.

هیچ دیدگاهی نوشته نشده است.