باج افزار Locky

Locky باج افزار نسبتا جدیدی است که در فوریه 2016 پدیدار شد. مهاجمان این تهدید را از طریق یک شبکه بزرگ اسپم (Spam) گسترش می دهند. اولین نوع این باج افزار تمام فایل ها را با پسوند ‘locky.’ رمزگذاری می کند.

متدهای توزیع Locky

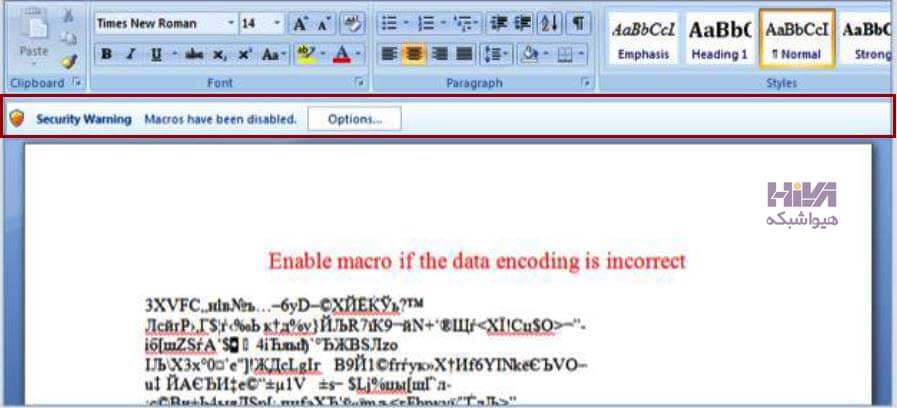

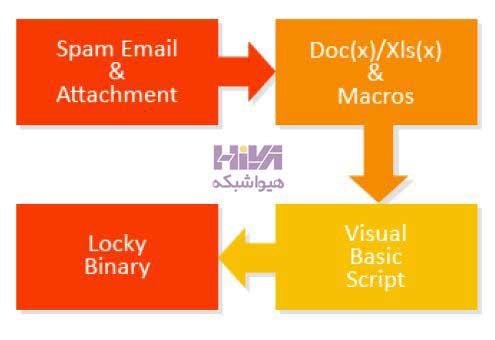

در ابتدا Locky از طریق یک ماکرو مخرب در سند Word وارد شد. در آن سند از شما خواسته می شود در صورتی که رمزگذاری داده ها نادرست است، ماکروها را فعال کنید. با انجام این کار payload روی دیسک ذخیره شده و موجب می گردد ادامه بدافزار از سرور (Command a Control (C&C دانلود شود.

مهاجمان در این document از شما می خواهند بر روی option کلیک کرده و ماکرو را فعال کنید. هرگز این کار را انجام ندهید!

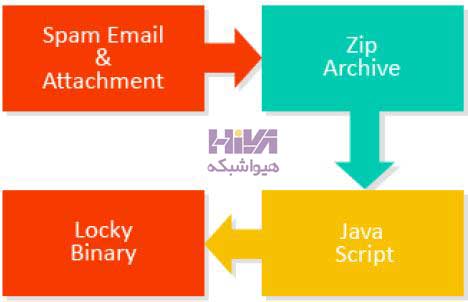

پس از ایجاد Locky اصلی، سازندگان آن روش های تحویل را به روش هایی مانند تحویل payload فایل LNK (اسکریپت های Powershell) و “JavaScript”مخرب ، در یک فایل فشرده (در واقع فایل های HTA که اسکریپت را اجرا می کنند) تغییر داده اند.

در این متد آلودگی از طریق بارگذاری payload جاوا اسکریپت انجام می شود؛ این در حالی است که تابعی به نمونه اولیه شیء رشته اضافه شده و از طریق ()eval اجرا می گردد.

ماندگاری

Locky بعد از آلودگی اجرای فایل باینری را برای سیستم ادامه می دهد. اولین باینری بارگیری شده به فهرست ٪TEMP٪ منتقل می شود که به “sys.tmp” تغییر نام داده و توسط cmd.exe حذف می شود. Locky در حالتی که کامپیوتر آلوده قبل از رمزگذاری تمام فایل ها توسط بدافزار، ریستارت شود؛ مقدار رجیستری را تنظیم می کند. در این حالت، این باج افزار پرونده ها را در طول جلسه بعدی رمزگذاری می کند.

C&C

در مرحله بعد Locky به حذف کلیه ی فایل های (VSS (Volume Snapshot Service اقدام می کند؛ این عمل مانع از بازیابی اطلاعات از طریق کامپیوتر آلوده می شود. سپس این باج افزار برای برقراری اتصال به یک سرور فرمان و کنترل (C&C) با استفاده از IP رمزگذاری شده تلاش می کند.

روش رمزگذاری باج افزار Locky

- این باج افزار 164 نوع فایل مختلف را رمزگذاری می کند (همه نوع فایل از اسناد گرفته تا فایل های پایگاه داده).

- locky رمزگذاری فایل ها را تنها پس از گزارش آلودگی به سرور C&C شروع کرده و کلید عمومی RSA را بدست می آورد.

- پس از دریافت کلید RSA، یک کلید تصادفی 128 –AES بیتی را برای هر فایل تولید می کند، فایل را با کلید رمزگذاری کرده و کلیدهای AES را با کلید عمومی RSA رمزگذاری می کند. کلید خصوصی برای شناسه اختصاصی (assigned ID) در سرور C&C نگه داشته می شود.

- از آنجا که فایل ها با کلید عمومی رمزگذاری شده اند و سرور کلید خصوصی 2048 بیتی را در خود نگهداری می کند. رمزگذاری brute forcing یک دفاع امکان پذیری نیست.

از زمان انتشار locky، انواع مختلفی از آن از پسوندهای مختلفی برای فایل های رمزگذاری شده استفاده می کردند. پس از انتشار نسخه اول، پسوند locky. برای فایل های رمزگذاری شده مورد استفاده بود. نسخه های دیگر از پسوندهای .zepto ، .odin ، .shit ، .thor ، .aesir و .zzzzz برای فایل های رمزگذاری شده استفاده کردند. نسخه فعلی، که در دسامبر 2016 منتشر شد ، از پسوند .osiris برای فایل های رمزگذاری شده استفاده می کند.

راهکارهای حفاظتی

- ایمیل هایی را که به آنها اعتماد ندارید باز نکنید!

- ماکرو را روی اسناد دلخواه فعال نکنید!

- قوانین فایروال خود را تنظیم کنید.

- پشتیبان گیری فایل ها و بروز رسانی نرم افزارها به صورت مکرر انجام گردد.

- (Disaster Recovery as a Service (DRaaS

- نرم افزار امنیتی خود را به روز نگه دارید.

با توجه به قدرت این حمله، تنها پس از آلودگی و رمزگذاری امیدوار باشید که فایل ها را از یک نسخه پشتیبان فیزیکی (یک نصب مجدد کامل سیستم عامل) بازگردانید.

هرگز اقدام به پرداخت باج نکنید. این کار نه تنها تضمینی برای بازگردانی اطلاعات شما نیست، بلکه باعث تشویق مجرمان میشود تا به کار خود ادامه دهند.

هیواشبکه

ما در مجموعه هیواشبکه شامل :

شرکت فنی و مهندسی هیوانوآوران داده گستر : مجری طراحی ، پیاده سازی ، پشتیبانی پروژه های شبکه و امنیت در استان گیلان – رشت و شهرها و استانهای همجوار

آموزشگاه تخصصی هیواشبکه : برگزار کننده دوره های تخصصی شبکه و امنیت ، پیکربندی سرور HP ، مجازی سازی ، MCSA 2016 ، نتورک و … به صورت حضوری با مجوز از سازمان فنی و حرفه ای و آموزش کارکنان دولت در رشت ، استان گیلان و به صورت مجازی در سراسر کشور

در خدمت شما عزیزان هستیم.

هیچ دیدگاهی نوشته نشده است.