راهکارهای امن سازی اکتیودایرکتوری

2821 بازدید

راهکارهای امن سازی اکتیودایرکتوری

در این راهنما در مورد امنیت اکتیو دایرکتوری و مراحلی که مدیران فناوری اطلاعات باید برای امن سازی اکتیودایرکتوری در یک سازمان دنبال کنند، شرح می دهیم. روشهای بسیاری وجود دارد که باید با آنها آشنا شوید تا از امنیت Active Directory اطمینان حاصل کنید، از جمله محدود کردن استفاده از اکانت های دارای امتیاز، نظارت بر گزارش رویدادهای Windows برای نشانههای به خطر افتادن امنیت Active Directory و موارد دیگر.

چرا امنیت Active Directory برای مدیران IT مهم است

بسیاری از سازمان ها از Active Directory مایکروسافت به عنوان ابزار مرکزی خود برای احراز هویت و مجوز دسترسی کاربران و سیستم های خود استفاده می کنند. اکتیو دایرکتوری شامل پایگاه داده ای است که تمام حساب های کاربری، حساب های مدیریتی، ایستگاه های کاری، سرورها و سایر اشیاء را در خود جای می دهد. این پایگاه داده بر روی سروری به نام کنترل کننده دامنه (DC) ذخیره می شود که بسیاری از مهاجمان هنگام تلاش برای به خطر انداختن یک محیط، حملات خود را روی آن متمرکز می کنند.

امن سازی اکتیودایرکتوری به دلیل جایگاه مهمی که در اکثر سازمان ها دارد، از اهمیت بالایی برخوردار است، به خصوص که امروزه بسیاری از محیط های اکتیو دایرکتوری دارای اینترنت نیز هستند.

قبل از اینکه اولین تغییر را انجام دهید، باید تصمیم بگیرید که چگونه همه تغییرات خود را در مورد امن سازی اکتیودایرکتوری مستند کنید. این امر هم از نقطه نظر عیب یابی و هم برای همکاران هم رده شما حیاتی خواهد بود تا بتوانند از جایی که کار را رها کرده اید ادامه دهند.

پروتکل LDAP و نقش آن در Active Directory:

یکی از پروتکل های حساس و مهم در سرویس های دایرکتوری است. که وظایفی از قبیل مکان یابی داده ها، احراز هویت و صدور مجوز را دارد که در بستر TCP/IP کار می کند. LDAP به کاربران کمک می کند تا در بستری امن با اکتیو دایرکتوری ارتباط برقرار کنند، احراز هویت کنند و دسترسی آنان به اطلاعات درون اکتیو دایرکتوری را فراهم میکند. این سرور درخواست ها و ارتباطات بین کاربر و اکتیو دایرکتوری را به واسطه الگوریتم های رمز نگاری مانند kerbros امن می کند تا کاربران احراز هویتی امن داشته باشند. بخش زیادی از سرویسهای دایرکتوری قادرند پروتکل LDAP را درک کنند و با آن کار کنند. زمانی که یک کوئری از سمت کاربر گرفته می شود، مسئولیت پاسخگویی به آن را بر عهده میگیرد. به عبارت دیگر LDAP به کاربران کمک می کند تا با اکتیو دایرکتوری حرف بزنند.

به LDAP server در اصطلاح فنی (Directory System Agent)DSA نیز گفته می شود. از آنجایی که LDAP می تواند مانند SQL نقش یک دیتابیس را داشته باشد. بنابراین ممکن است حملاتی این سرور را تهدید کنند مانند LDAP injection (سوءاستفاده از هویت کاربران).

استفاده از حساب های دامنه با حق دسترسی ویژه (privileged domain accounts) را محدود کنید.

کارهای کمی وجود دارد که حساب های با امتیاز ویژه نمی توانند انجام دهند و همین امر آنها را به هدف اصلی مهاجمان تبدیل می کند. پیاده سازی روش های شرح داده شده در مراحل زیر به شما امکان می دهد امن سازی اکتیودایرکتوری را برقرار نمایید.

عضویت گروه با دسترسی ویژه را محدود کنید

باید اطمینان حاصل کنید که حساب های کاربری شما از حساب های مدیریتی شما جدا شده است. حسابهای کاربری استاندارد، کارکنان شما را قادر میسازد تا وظایف روزمره خود مانند ایمیل و برنامههای کاری خود را انجام دهند، در حالی که حسابهای مدیریتی بسته به عضویت در گروه و امتیازات دسترسی میتوانند طیف وسیعی از تغییرات را انجام دهند. افراطی ترین مثال، نابودی کل Active Directory شماست.

برای گروههای دارای امتیاز ویژه، یعنی Enterprise Admins، Schema Admins، Domain Admins و Administrators، باید مطمئن شوید که آنها فقط دارای اکانت سرپرست داخلی هستند. هیچ حساب کاربری عادی نباید در گروه آنها باشد. این یکی از موارد مهم در امن سازی اکتیودایرکتوری است.

گروه های AD با امتیاز ویژه را از ایستگاه های کاری و سرورهای عضو حذف کنید

برای امن سازی اکتیودایرکتوری هنگامی که گروههای Privileged ایمن شدند، تغییراتی ایجاد کنید تا مطمئن شوید که گروههای مدیریت محلی شما از گروههای AD با امتیاز ویژه محافظت میشوند.

ابتدا گروههای Enterprise Admins و Domain Admins را به تمام واحدهای سازمانی (OU) که به سرورهای عضو و ایستگاههای کاری مرتبط هستند اضافه کنید سپس نوع دسترسی Deny زیر را به آن اعمال کنید:

- Deny access to this computer from the network

- Deny log on as a batch job

- Deny log on as a service

- Deny log on locally

- Deny log on through Remote Desktop Services

سپس گروه Active Directory Administrators را به همه OU هایی که به سرورهای عضو و ایستگاه های کاری مرتبط هستند اضافه کنید و نوع دسترسی Deny زیر را به آن اعمال کنید:

- Deny access to this computer from the network

- Deny log on as a batch job

- Deny log on as a service

سپس گروه Administrators را به همه کنترلکنندههای دامنه خود در همه دامنههای خود در forest خود اضافه کنید و دسترسی های زیر را به آن دهید:

- Access this computer from the network

- Allow log on locally

- Allow log on through Remote Desktop Services

این تضمین میکند که حسابهای دارای امتیاز ویژه – به طور مخرب یا از طریق خطای انسانی – نمیتوانند به سرورهای عضو و ایستگاههای کاری شما آسیب وارد کنند. و بدین ترتیب یکی از راه کارهای امن سازی اکتیودایرکتوری را پیاده سازی نموده اید.

گزارش رویدادهای ویندوز را نظارت کنید Event Log

بررسی گزارش رویدادهای ویندوز برای نشانههایی از به خطر افتادن امنیت Active Directory، بخش مهمی از نقش شما بهعنوان مدیر دامنه است.

راههای متعددی برای ذخیره مرکزی همه گزارشهای رویداد امنیتی Active Directory، تجزیه و تحلیل آنها و همچنین راهاندازی یک اقدام خودکار برای جلوگیری یا اصلاح یک حادثه امنیتی وجود دارد. این راهکارها بسته به بودجه سازمان شما برای استفاده عملی از یک سرور ساده خود میزبان Syslog تا راه حل های پیشرفته تر مانند Elastic Stack یا Microsoft Sentinel را شامل

می شوند. یکی از آسان ترین و در دسترس ترین روش ها برای مشاهده لاگ ها مراجعه به Event Viewer می باشد. برای دسترسی به این ابزار کافی است تا در منوی start را جستجو کنید.

برای اطلاعات بیشتر جهت امن سازی اکتیودایرکتوری و اطلاع از شناسه رویدادها، شما می توانید صفحه اطلاعات رویدادهای مایکروسافت برای نظارت را ببینید که فهرستی از شناسه های رویداد را لیست کرده است. این لیست شامل تقریباً 400 شناسه رویداد مختلف است، بنابراین با مواردی که در دستههای High و Medium قرار دارند شروع کنید و بر اساس نیازهای منحصر به فرد خود، مواردی را که به عنوان Low فهرست شدهاند نیز بررسی کنید.

از هاست های ایمن برای دسترسی به AD با امتیاز ویژه استفاده کنید.

یکی دیگر از موارد مهم در امن سازی اکتیودایرکتوری این است که سرورهای شما، به ویژه کنترل کننده های دامنه شما و سایر سیستم های بسیار حساس، نباید برای کارهای اداری معمول استفاده شوند. برای این کار، باید هاست های اداری امن را در نظر بگیرید و از آنها به اندازه کافی محافظت کنید.

باید اطمینان حاصل کنید که حسابهای کاربری دامنه با امتیاز ویژه که به خوبی محافظت شدهاند توسط میزبان مدیریتی نامرغوب به خطر نیفتند. همچنین مطمئن شوید که ورود به حسابهای انتخابی را محدود کردهاید و احراز هویت چند عاملی را در آن حسابها در نظر بگیرید.

همچنین، توجه ویژه ای به محل قرار گرفتن هاست های اداری امن خود داشته باشید. اگر آنها ماشینهای فیزیکی اختصاصی هستند، باید مطمئن شوید که در مکانی امن که قابل دستکاری نباشند، قرار داشته باشند. اگر قصد استفاده از ماشینهای مجازی را دارید، مطمئن شوید که آنها را روی هاستهای امن قرار میدهید و همچنین در نظر بگیرید که کاربران دارای امتیاز ویژه چگونه به آنها متصل شوند (در محل یا از طریق اینترنت عمومی).

امنیت Active Directory را به صورت دورهای برای پیکربندیهای نادرست و کاربران دارای امتیاز بیش از حد بررسی کنید

حداقل باید به صورت دوره ای امن سازی اکتیودایرکتوری خود را بررسی کنید. بررسی فعالیتهای کاربر دارای امتیاز ویژه، میتواند با فعال کردن برخی یا همه سیاستهای نظارتی زیر انجام شود:

- Audit account logon events

- Audit account management

- Audit directory service access

- Audit logon events

- Audit object access

- Audit policy change

- Audit privilege use

- Audit process tracking

- Audit system events

شما می توانید آنها را به صورت دستی یا از طریق یک Group Policy ایجاد کنید.

در مرحله بعد، باید اطمینان حاصل کنید که حساب ها به دلیل مرخصی طولانی مدت یا اینکه کاربران به طور کلی سازمان شما را ترک کرده اند، قدیمی نشده اند. با انجام بررسی های منظم دسترسی، می توانید اطمینان حاصل کنید که این حفره های امنیتی را پوشش داده اید.

استفاده از مجازی سازی

از آنجایی که امن سازی اکتیودایرکتوری یکی از حیاتی ترین اجزای زیرساخت شما است، کنترل کننده های دامنه شما نباید هیچ سرویس یا نرم افزار دیگری را اجرا کنند. با فناوری مجازیسازی که بهراحتی در دسترس است و با هر بودجهای، ایجاد ماشینهای مجازی اختصاصی (VMs) در هر عملکرد، یک لایه اضافی ایجاد میکند که به شما امکان میدهد در صورت حمله سایبری موفقیتآمیز، موارد نقض را محدود کنید.

بنابراین اگر یکی از سرورهای شما نقض شود، به طور خودکار همه سرویس ها و داده های شما را در معرض حمله قرار نمی دهد. همچنین به شما این امکان را می دهد که منابع سخت افزاری خود را با تعیین اندازه کنترل کننده های دامنه خود برای حجم کاری آنها کنترل کنید. DC های شما می توانند نقش های دیگری مانند سیستم نام دامنه (DNS) و پروتکل پیکربندی میزبان پویا (DHCP) را میزبانی کنند، به خصوص که آنها به شدت با اکتیو دایرکتوری ادغام می شوند.

در مرحله بعد، هنگام استقرار کنترلرهای دامنه خود، از گزینه نصب Server Core در ویندوز سرور استفاده کنید. Server Core بدون دسکتاپ ارائه می شود، که سطح حمله را بیشتر کاهش می دهد.

اتصالات ریموت دسکتاپ (RDP) به کنترلکنندههای دامنه شما باید هم به کاربران منتخب و هم میزبانهای مدیریتی امن محدود شود. قوانین خط مشی گروه و امنیت پروتکل اینترنت (IPSec) به شما امکان می دهد کنترل کنید چه کسی می تواند به DC های شما و از کجا دسترسی داشته باشد.

مورد پر اهمیت دیگر در امن سازی اکتیودایرکتوری این است که در صورت لزوم دسترسی به اینترنت را در کنترلرهای دامنه خود مسدود کنید. شما باید تصمیم بگیرید که آیا DC های شما نیاز به دسترسی به اینترنت دارند و آیا از خطرات ناشی از آن راضی هستید یا خیر.

پشتیبان گیری

نحوه پشتیبان گیری از DC های خود ممکن است به راه حل پشتیبان فعلی شما بستگی داشته باشد. اگر این قابلیت را ارائه می دهد، حتما از آن به نفع خود برای امن سازی اکتیودایرکتوری استفاده کنید. از طرف دیگر، استفاده از Windows Server Backup داخلی، روشی رایگان و کارآمد برای پشتیبان گیری از اکتیو دایرکتوری DCها در اختیار شما قرار می دهد. به طور پیش فرض نصب نشده است، اما می توان آن را به راحتی از طریق ویزارد Add Role and Feature در Server manager نصب کرد. پس از راه اندازی سرویس بکاپ توصیه می شود برای بکاپ گیری Full Server تنظیم شود.

در نهایت، به صورت دوره ای تست بازیابی بکاپ انجام دهید تا مطمئن شوید که نسخه های پشتیبان شما کار می کنند. یک نسخه پشتیبان فقط به اندازه بازیابی موفق آن خوب است.

به روز رسانی و ایمن سازی

شما چندین گزینه برای مقابله با مدیریت پچ خود دارید. اگر فقط چند DC دارید، ممکن است Windows Update کافی باشد. به خاطر داشته باشید که این یک فرآیند کاملاً دستی است، بنابراین مطمئن شوید که همه DC های خود را به طور همزمان به روز رسانی و راه اندازی مجدد نکنید. یکی از آنها را به عنوان ماشین ایزوله شده یا Sand box در نظر بگیرید و ارتباط آنرا با بقیه سیستم های شبکه قطع کنید. سپس آپدیت ها و ابزار های مورد نیاز را ابتدا در آن محیط تست نموده تا از صحت و امنیت آن اطمینان حاصل کنید و سپس اقدام به امن سازی اکتیودایرکتوری با استفاده از بروزرسانی سایر DCها نمایید.

Windows Server Update Services (WSUS) قدم بعدی است. این سرویس به صورت رایگان با ویندوز سرور ارائه می شود و به شما امکان می دهد دستگاه های مورد نظر خود (سرورها، مشتریان) را تنظیم کنید. از آنجایی که این یک ایده خوب و توصیه مایکروسافت است که کنترلکنندههای دامنه خود را جدا از سایر سرورهای خود وصله کنید، WSUS به شما امکان میدهد با استفاده از Computer Groups بهروزرسانیهای گروههایی از رایانهها را هدف قرار دهید.

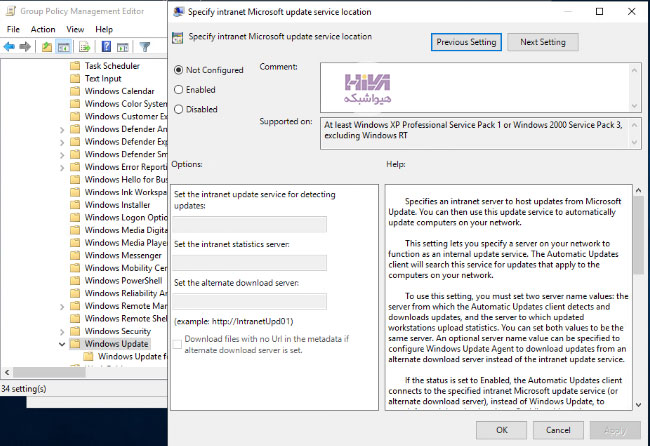

Group Policy به شما امکان می دهد تنظیمات به روز رسانی مورد نظر خود را در دامنه خود مدیریت کنید. در بخش Computer Configuration\Policies\Administrative Templates\Windows Components\Windows Update ، خطمشیهای زیر را با تنظیمات دلخواه و مکان سرور WSUS تغییر دهید:

- پیکربندی به روز رسانی خودکار

- محل سرویس بهروزرسانی اینترانت مایکروسافت را مشخص کنید

جزئیات WSUS خود را در قالب زیر پر کنید:

http://Your WSUS Server FQDN:Port Number

اگر سازمان بزرگتری هستید، ممکن است قبلاً از Configuration Manager استفاده کنید. قبلاً به آن System Center Configuration Manager (SCCM) می گفتند، اما مایکروسافت آن را به Microsoft Endpoint Configuration Manager (MECM) تغییر نام داد. یکی از نقاط قوت اضافی آن در قابلیت های گزارش دهی آن نهفته است. همچنین امکان استقرار وصله های شخص ثالث را فراهم می کند.

استفاده از آنتی ویروس

سازمان های کوچکتر با آنتی ویروس Windows Defender مایکروسافت در سرور ویندوز برای امن سازی اکتیودایرکتوری که باید به طور پیش فرض نصب شود، مشکلی ندارند.

معمولا سازمانهای بزرگتر میخواهند از راهحلهای ضد ویروس شخص ثالث استفاده کنند که گزینههای زیادی در دسترس هستند و هرکسی نظر متفاوتی در مورد آنها خواهد داشت، بنابراین تحقیقات خود را انجام دهید و بهترین گزینه را برا سازمان خود تهیه و اجرا نمایید.

تعامل با سایر نرمافزارها به وسیله تیکتینگ یکپارچهسازی شده

((یک روش کارآمد برای اتصال به سایر نرمافزارها و پورتال های سازمان، استفاده از واسط های برنامه نویسی REST APIs است. این امکان را به شما می دهد تا تیکتها را به راحتی ثبت و دریافت کنید.

با استفاده از ابزار اسکریپت نویسی داینامیک، میتوانید اقدامات جدیدی برای فراخوانی APIها و وبسرویس های دیگر بنویسید. این به شما اجازه می دهد تا با سیستم های پرکاربرد دیگر نظیر Jira، Active Directory، DevOps و خدمات پیامکی (SMS Services) ارتباط برقرار کنید.))

جمع بندی

در این مقاله اولین گام های سفر امنیتی طولانی و بی پایان شما در Active Directory را رقم خورده است. مطمئنا عوامل بسیار زیادی در امن سازی اکتیودایرکتوری تاثیر دارند که در اینجا به چند مورد مهم اشاره شد. باید همواره به روز بمانید و همیشه وصلههای خود را قبل از استقرار آنها در محیط خود، آزمایش کنید و اگر میخواهید امنیت Active Directory بهینه باقی بماند، تا جایی که میتوانید نسخههای ویندوز خود را به روز نگه دارید.

خدمات ما در مجموعه هیواشبکه شامل :

شرکت فنی و مهندسی هیوانوآوران داده گستر : مجری طراحی ، پیاده سازی ، پشتیبانی پروژه های شبکه و امنیت در استان گیلان – رشت و شهرها و استانهای همجوار

آموزشگاه تخصصی هیواشبکه : برگزار کننده دوره های تخصصی شبکه و امنیت ، پیکربندی سرور HP ، مجازی سازی ، MCSA 2016 ، نتورک و … به صورت حضوری با مجوز از سازمان فنی و حرفه ای و آموزش کارکنان دولت در رشت ، استان گیلان و به صورت مجازی در سراسر کشور

در خدمت شما عزیزان هستیم.

بسیار عالی و کاربردی بود.، ممنون.

8

ممنون از همراهی شما. موفق و پیروز باشید.

11