سیستم تشخیص نفوذ- قسمت اول

1701 بازدید

سیستم تشخیص نفوذ

سیستم تشخیص نفوذ یا IDS : با توجه به این که در اینترنت و شبکه های محلی تعداد رویدادهای نفوذ افزایش یافته است، وجود یک سیاست و سیستم امنیتی با هدف کاهش خطرات مربوط به محرمانه بودن، یکپارچگی، در دسترس بودن و عدم رد اعتبار بسیار ضروری است. از سال های پیش، شرکت ها مکانیسم های مختلفی را (استفاده از فایروال ها برای فیلتر ترافیک های ورودی، استفاده از آنتی ویروس برای متوقف کردن انتشار کرم، احراز هویت برای کنترل داده ها و فناوری VPN برای رمزگذاری داده ها بین دفتر مرکزی و شعبات از طریق اینترنت و …) برای جلوگیری از نفوذها ایجاد کرده اند.

متأسفانه، این مکانیسم ها کافی نبوده و محدودیت هایی دارند که به مهاجمان امکان می دهند این راهکارهای امنیتی را دور بزنند.

بنابراین چگونه یک مدیر امنیتی می تواند شبکه خود را از مهاجمان محافظت کرده و امنیت شبکه را تضمین کند؟

سیستم تشخیص نفوذ (IDS) و جلوگیری از نفوذ (IPS): می توانند به تلاش های نفوذ در شبکه شما و همچنین جلوگیری از آنها کمک کنند. در نظر داشته باشید IDS مانع از این حملات تمی شود، اما به شما این امکان را می دهد تا هنگام وقوع آنها مطلع شوید و IPS جلوی حملات و نفوذهایی که توسط IDS شناسایی شده را می گیرد.

بهطورکلی سیستم های تشخیص نفوذ بر مبنای معماری، روشهای تشخیص حمله و نحوه پاسخدهی به حمله دستهبندی میشوند. در ادامه هر یک از این روشها بهطور کامل بررسی خواهند شد. سپس معروفترین سیستمهای تشخیص و جلوگیری از نفوذ شبکه مبتنی بر امضا معرفی میشوند.

معرفی سیستم تشخیص نفوذ

سیستم های تشخیص نفوذ بهمنظور برقراری امنیت و جلوگیری از ورود هرگونه نفوذگر و حملهکننده به شبکه و سیستمهای کامپیوتری که از سایر تجهیزات امنیتی عبور کردهاند، بکار گرفته میشوند. این سیستم ها سه وظیفه امنیتی ضروری نظارت، شناسایی و پاسخدهی به هرگونه فعالیت مخرب و استفاده غیرمجاز را بر عهده دارند.

سیستمهای تشخیص نفوذ به دو صورت سیستمهای نرمافزاری و سختافزاری وجود داشته و هرکدام مزایا و معایب خاص خود را دارند. سیستمهای تشخیص نفوذ سختافزاری از سرعت و دقت بالایی برخوردار اند اما به دلیل قابلیت انطباقپذیری بالا در شرایط نرمافزاری، وجود سیستمعاملهای مختلف و استفاده آسان از نرمافزار، سیستمهای نرمافزاری عموماً انتخاب مناسبتری هستند.

انواع معماری سیستمهای تشخیص نفوذ

معماریهای مختلف سیستم تشخیص نفوذ به سه دسته تقسیم میشوند:

-

- سیستم تشخیص نفوذ مبتنی بر میزبان (Host Based Intrusion Detection System)

- سیستم تشخیص نفوذ مبتنی بر شبکه (Network Intrusion Detection System)

- سیستم تشخیص نفوذ توزیعشده (Distributed Intrusion Detection System)

سیستم تشخیص نفوذ مبتنی بر میزبان (HIDS)

شناسایی و بررسی تهدیدها و فعالیتهای غیرمجاز بر روی سیستم کامپیوتر میزبان بر عهده سیستم تشخیص نفوذ مبتنی بر میزبان است. HIDS فقط از میزبانهایی که روی آنها مستقر هستند محافظت میکند. کارت واسط شبکه ی (NIC) میزبانها بهصورت پیشفرض بر روی حالت باقاعده عمل میکند. حالت باقاعده در برخی از موارد میتواند از مزایایی برخوردار باشد؛ چون تمام کارتهای واسط شبکه قابلیت سازگاری باحالت بیقاعده را ندارند. علاوه بر این، حالت بیقاعده میتواند برای سیستمهای کامپیوتر با سرعت پایین موجب تشدید عملکرد واحد پردازش مرکزی شود.

HIDSها با توجه به مکانشان روی سیستمهای میزبانی که تحت نظارت آنها قرار دارد، به انواع اطلاعات محلی اضافی با پیادهسازیهای امنیتی (شامل فراخوانیهای سیستمی، تغییرات فایلهای سیستمی و گزارشهای سیستم) دسترسی دارند. این مسئله هنگام ترکیب با ارتباطات شبکهای، دادههای قوی را برای جستجوی وقایع ممکن فراهم خواهد کرد.

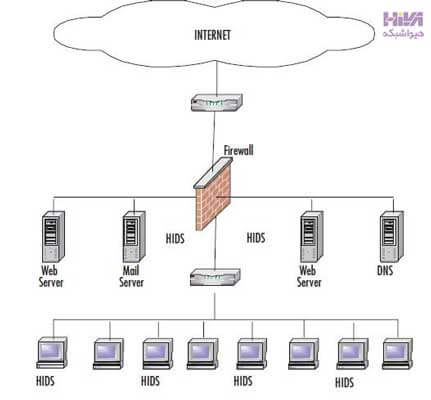

شکل 1 شبکهای را با استفاده از HIDS در سرورهای خاص و سیستمهای میزبان نشان میدهد. یکی از مهمترین مزایای HIDS قابلیت تنظیم مجموعه قوانین بر روی هر میزبان بهصورت مستقل است. درنتیجه کاهش تعداد قوانین مربوطه، موجب افزایش کارایی و کاهش سربار پردازنده برای هر میزبان خواهد شد.

وابستگی زیاد سیستمهای تشخیص نفوذ مبتنی بر میزبان به سیستمعامل میزبان و همچنین عدم شناسایی برخی از حملههایی که در لایههای پایین شبکه انجام میگردد، از معایب اصلی سیستمهای تشخیص نفوذ مبتنی بر میزبان به شمار میروند.

شکل 1- سیستم تشخیص نفوذ مبتنی بر میزبان

سیستم تشخیص نفوذ مبتنی بر شبکه (NIDS)

سیستم تشخیص نفوذ شبکه با توجه به محلی که در آن قرار گرفته، بر کل شبکه نظارت دارد و جهت بررسی شبکه برای نقض مجوزهای دسترسی یا دیگر فعالیتهای مخرب بکار گرفته میشود. این سیستم، ترافیک عبوری در کل زیر شبکه را مورد تجزیهوتحلیل قرار میدهد و در صورت تطبیق، ترافیک عبوری با حملههای از پیش تعریفشده هشداری را به مدیر شبکه ارسال خواهد کرد.

بهصورت پیشفرض یک کارت واسط شبکه (Network interface card) بر روی حالت باقاعده کار میکند. در این حالت تنها بستههایی که مقصد آنها آدرس فیزیکی (MAC) کارت واسط شبکه است، جهت بررسی به پشته پروتکلی ارسال خواهند شد. بنابراین یک سیستم تشخیص نفوذ شبکه برای بررسی و نظارت کل ترافیک شبکه باید در حالت بیقاعده کار کند. عملیات کارت واسط شبکه یک NIDS بر روی حالت بیقاعده برای حفاظت شبکه ضروری است.

Snort یک NIDS اپن سورس است که برای شناسایی تهدیدات نوظهور استفاده میشود. Snort را میتوان در اکثر سیستم عامل های یونیکس یا لینوکس (OSes) با نسخهای که برای ویندوز نیز موجود است، کامپایل کرد.

شکل 2 یک شبکه با سه NIDS را نشان میدهد. این پیکربندی یک توپولوژی شبکه امنیتی استاندارد است. زیرشبکههایی که تحت پوشش سرویسدهندههای عمومی هستند، توسط سیستم تشخیص نفوذ شبکه حفاظت میشوند. همچنین سیستمهای میزبان داخلی توسط یک NIDS اضافه جهت کاهش خطرهای داخلی، محافظت خواهند شد.

شکل 2-سیستم تشخیص نفوذ مبتنی بر شبکه

برخی از معایب سیستم های تشخیص نفوذ مبتنی بر شبکه عبارتاند از:

- با توجه به اینکه شبکهها به شبکههای پرسرعت تبدیلشدهاند و برخی از سیستمهای تشخیص نفوذ در سرعت بالاتر از Mbps 100 دچار مشکل میشوند؛ درنتیجه به دلیل جمعآوری و تجزیهوتحلیل بستهها در سرعت بالا، بسیاری از بستهها از دست خواهند رفت.

- درصورتیکه ترافیک شبکه رمزنگاری شود، سیستم تشخیص نفوذ قادر به بررسی محتوای بسته نخواهد بود. بهطورکلی ماهیت سوییچها نظارت شبکه را بسیار دشوار خواهد کرد.

برای مشاهده ی کلیه ی آموزشهای مربوط به امنیت را بر روی همین لینک کلیک کنید.

هیواشبکه

ما در مجموعه هیواشبکه شامل :

شرکت فنی و مهندسی هیوانوآوران داده گستر : مجری طراحی ، پیاده سازی ، پشتیبانی پروژه های شبکه و امنیت در استان گیلان – رشت و شهرها و استانهای همجوار

آموزشگاه تخصصی هیواشبکه : برگزار کننده دوره های تخصصی شبکه و امنیت ، پیکربندی سرور HP ، مجازی سازی ، MCSA 2016 ، نتورک و … به صورت حضوری با مجوز از سازمان فنی و حرفه ای و آموزش کارکنان دولت در رشت ، استان گیلان و به صورت مجازی در سراسر کشور

در خدمت شما عزیزان هستیم.

هیچ دیدگاهی نوشته نشده است.