حملات DoS و DDOS-قسمت اول

902 بازدید

حملات DoS و DDOS-قسمت اول

محرمانگی، یکپارچگی و دسترسی، سه مؤلفه اصلی امنیت سایبری هستند. حملات DoS و DDOS ، تهدیدات احتمالی هستند که موجب از بین رفتن منابع و از دسترس خارج کردن آنها برای کاربران مجاز می گردند. در نتیجه به موجب این حملات یکی از از مولفه های امنیتی یعنی دسترسی نقض خواهد شد.

حملات DoS و DDOS بسیار خطرناک بوده و IPv4 و IPv6 در برابر این حملات بسیار آسیب پذیر هستند. تعدادی از اقدامات، برای مقابله و کاهش این حملات ایجاد شده اند.شناخت و تجزیه و تحلیل این حملات در برقراری امنیت شبکه بسیار اهمیت دارد.در ادامه دسته بندی انواع حملات DoS و DDOS تحت IPv4 و IPv6 و همچنین تأثیر این حملات، تحلیل ها و اقدامات متقابل آنها بیان می شود.

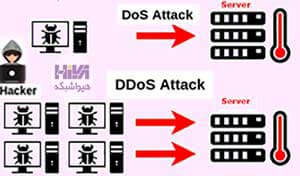

حملات DoS و DDOS

DOS یا Denial of Service حمله ای است که با هدف از دسترس خارج کردن منابع سیستم و شبکه برای کاربران مجاز ایجاد شده است. بنابراین هیچ کس نمی تواند به این منابع دسترسی پیدا کند. هکرها می توانند چنین وضیعتی را در سازمان هایی که به سختی متوقف می شوند ایجاد کنند. هکرها وب سرورها، دروازه های پیش فرض، رایانه های شخصی و … را هدف قرار می دهند.

بیشتر حملات DoS به نقاط ضعف پروتکل های پشته TCP / IP بستگی دارد.

برخی از نمونه های کلاسیک حملات DoS:

- TCP Syn Flood

- UDP Flood

- ICMP Flood

- Smurf

- درخواست های ناقص HTTP

مهاجمان از یک یا چند کامپیوتر برای اجرای حملات نام برده استفاده می کنند.استفاده از کامپیوترهای چندگانه برای انجام این حملات به عنوان حمله DDoS یا Distributed Denial of Service شناخته می شوند. سیستم های مختلف ابتدا با استفاده از تروجان ها، کرم ها و … آلوده شده و سپس توسط مهاجمان استفاده می شوند. این ماشین های آلوده به عنوان زامبی (zombies) نامگذاری می شوند در حالی که دستگاه کنترلر به عنوان مستر در نظر گرفته شده است.

این رابطه مستر-زامبی تا حدودی شبیه به معماری سرور – کلاینت عمل می کند تشخیص حملات DDoS بسیار دشوار است زیرا ممکن است زامبی ها در سراسر جهان واقع شوند.

دسته بندی حملات DoS و DDOS

ابتدا حملات بر اساس IPv4 و IPv6 تقسیم شده سپس هر دو مورد به حملات لایه 4 و لایه 7 (طبق مدل OSI) تقسیم می شوند. علاوه بر این ، حملات IPv6 نیز به حملات مبتنی بر پروتکل شناسایی همایسه تقسیم می شوند. شکل 1 این دسته بندی را نشان می دهد. در ادامه حملات DoS و DDOS مبتنی بر لایه 4 که ممکن است تحت IPv4 و IPv6 رخ دهد، توضیح داده می شود.

شکل 1 دسته بندی حملات dos و ddos

حملات لایه 4

در این بخش حملات DoS و DDOS مبتنی بر لایه 4 (لایه Transport) بررسی می گردد.

حمله TCP-flood

این حمله از مکانیسم دست تکانی سه مرحله ای (TWH) پروتکل TCP استفاده می کند. هنگامی که یک کلاینت می خواهد با یک سرور ارتباط برقرار کند، هر دو سمت مجموعه ای از پیام ها را به صورت متوالی تبادل می کنند. این امر به عنوان مکانیسم دست تکانی سه مرحله ای شناخته می شود. ابتدا، کلاینت یک پیام SYN (همگام سازی) به سرور ارسال می کند. سپس سرور پیام SYN-ACK را برای تأیید پیام SYN ارسال شده توسط کلاینت، ارسال می کند.در ادامه کلاینت با یک پیام ACK برای تکمیل برقراری اتصال پاسخ می دهد سپس اتصال باز شده و در نتیجه تبادل داده ها بین سرور و کلاینت شروع می شود.

برای استفاده از این مکانیسم ، یک مهاجم یک سری از پیام های SYN را به قربانی با آدرس های IP منبع جعلی(spoofed source IP) ارسال می کند. در نتیجه، قربانی با یک پیام SYN-ACK پاسخ می دهد؛ سپس یک زمان مشخصی برای برگشت یک ACk و تکمیل برقراری اتصال صبر می کند. از آنجا که مهاجم پیام های SYN را با آدرس های منبع جعلی ارسال کرده است، به دلیل عدم وجود چنین آدرس هایی، هیچ ACK ای برنمی گردد. در نتیجه، این چند اتصال باز، بافرهای صف اتصال و حافظه را پر می کنند. بنابراین، کاربران مجاز قادر به دریافت سرویس نخواهند بود.

حمله UDP-flood

مکانیسم TWH برای ایجاد یک اتصال UDP مورد نیاز نیست در نتیجه، در برابر استفاده از آسیب پذیری های TWH ایمن است. دو سرویس CHARGEN (تولید کننده کاراکتر) و ECHO پروتکل UDP روشی را فراهم می کنند که از طریق آن UDP-flood راه اندازی می شود.

سرویس CHARGEN در پورت نوزدهم پشتیبانی شده در حالی که ECHO در پورت هفتم UDP پشتیبانی می شود. سرویس CHARGEN وقتی شخصی تلاش می کند تا به آن متصل شود یک رشته تصادفی را برمی گرداند؛ در حالی که سرویس ECHO آنچه را که به ما به گره ورودی ارسال کردیم را، باز می گرداند. حال اگر یک مهاجم پورت نوزدهم قربانی را به پورت هفتم یک گره دیگر متصل کند، حجم عظیمی از جریان ترافیک بین قربانی و گره دیگر به وجود می آید. (این می تواند با ارسال بسته ای به پورت نوزدهم یک قربانی با یک آدرس منبع جعلی که به پورت 7 گره دیگر هدایت می شود انجام گردد.)

هیواشبکه

ما در مجموعه هیواشبکه شامل :

شرکت فنی و مهندسی هیوانوآوران داده گستر : مجری طراحی ، پیاده سازی ، پشتیبانی پروژه های شبکه و امنیت در استان گیلان – رشت و شهرها و استانهای همجوار

آموزشگاه تخصصی هیواشبکه : برگزار کننده دوره های تخصصی شبکه و امنیت ، پیکربندی سرور HP ، مجازی سازی ، MCSA 2016 ، نتورک و … به صورت حضوری با مجوز از سازمان فنی و حرفه ای و آموزش کارکنان دولت در رشت ، استان گیلان و به صورت مجازی در سراسر کشور

در خدمت شما عزیزان هستیم.

هیچ دیدگاهی نوشته نشده است.