افزایش امنیت سرورهای HP: راهنمای کامل از BIOS تا مجازیسازی امن

امنیت زیرساختهای IT دیگر فقط یک انتخاب نیست؛ بلکه یک ضرورت حیاتی برای حفظ دادهها، پایداری سرویسها و جلوگیری از حملات سایبری است. سرورهای HP بهعنوان یکی از محبوبترین انتخابها در مراکز داده، امکانات امنیتی پیشرفتهای دارند که اگر بهدرستی تنظیم شوند، نقش بزرگی در کاهش ریسکها خواهند داشت. در این مقاله، بهجای ارائه فهرستی صرف، تلاش کردهایم در قالب یک جریان آموزشی، مراحل و راهکارهای کاربردی برای امنیت سرورهای HP را از پایه تا سطح مجازیسازی مرور کنیم.

فهرست مطالب

گام اول: امنسازی از سطح BIOS و UEFI – فعالسازی Secure boot

وقتی سرور را برای اولینبار روشن میکنید، یکی از اولین نقاطی که باید به آن توجه داشته باشید، تنظیمات BIOS یا UEFI است. در این مرحله، فعالسازی قابلیت Secure Boot کمک میکند تنها سیستمعاملهایی بوت شوند که امضای دیجیتال معتبر دارند. همچنین تعریف رمز عبور برای ورود به BIOS، غیرفعالسازی پورتهای غیرضروری مانند USB یا Serial، و فعالسازی ماژول TPM، سنگبنای یک ساختار امن را میسازد. این اقدامات ابتدایی ولی حیاتی، جلوی بسیاری از تغییرات ناخواسته را خواهند گرفت.

۱. ورود به محیط BIOS/UEFI

برای ورود به BIOS یا UEFI، هنگام روشن شدن سرور کلید F9 (یا Delete بسته به مدل) را چند بار فشار دهید. پس از چند ثانیه، وارد صفحه تنظیمات سیستم میشوید.

۲. فعالسازی Secure Boot

از منوی سمت چپ یا بالای صفحه، وارد بخش System Security یا Secure Boot Configuration شوید.

- گزینه Secure Boot را فعال کنید.

- در صورت وجود، حالت Custom Mode را فعال کرده و فقط امضاهای معتبر از سیستمعاملهای قابلاعتماد را مجاز کنید.

- تنظیمات را ذخیره (Save) کرده و از این بخش خارج شوید.

۳. تعریف رمز عبور برای BIOS

در همان بخش System Security، گزینه Setup Password یا Administrator Password را انتخاب کنید.

- رمز عبوری قوی متشکل از حروف بزرگ و کوچک، اعداد و نمادها تعیین کنید.

- پس از تنظیم، این رمز برای هرگونه تغییر در BIOS نیاز خواهد بود.

۴. غیرفعالسازی پورتهای غیرضروری

برای جلوگیری از سوءاستفاده فیزیکی یا حملات از طریق USB:

- به بخش Port Options یا Advanced بروید.

- گزینههای مربوط به USB Port, Serial Port, SD Card, Legacy Devices و غیره را غیرفعال کنید.

- فقط در صورت نیاز، پورتها را در حالت «Read-only» تنظیم کنید.

۵. فعالسازی TPM

برای استفاده از رمزنگاری سختافزاری:

- به بخش TPM Configuration بروید.

- مطمئن شوید که TPM فعال و در حالت Enabled and Activated قرار دارد.

- اگر از BitLocker یا HPE Secure Encryption استفاده میکنید، این ماژول حیاتی است.

پس از انجام این تنظیمات، کلید F10 را بزنید، تغییرات را ذخیره کرده و سیستم را ریستارت کنید. حالا، سرور شما از نظر سختافزاری لایهای اولیه از امنیت را بهخود گرفته است.

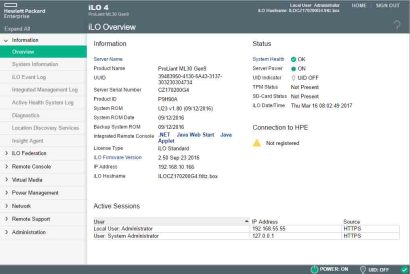

گام دوم: امنیت iLO و مدیریت از راه دور

یکی از نقاط قوت سرورهای HP، قابلیت مدیریت از راه دور با استفاده از iLO است. این ابزار در کنار قدرت، مسئولیت بزرگی هم ایجاد میکند. برای تامین امنیت iLO، رمز عبور پیشفرض iLO باید حتماً تغییر کند و دسترسی فقط به IPهای مشخص محدود شود. غیرفعالسازی سرویسهایی مانند SSH یا Remote Console در صورت عدم نیاز، از جمله اقداماتی است که احتمال نفوذ را کاهش میدهد. همچنین توصیه میشود قابلیت ثبت رویدادها (Event Log) و هشدارها فعال باشد تا در صورت بروز تلاشهای مشکوک برای ورود، مدیر سیستم بهسرعت مطلع شود.

۱. تغییر رمز عبور پیشفرض iLO

- وارد رابط وب iLO شوید (با وارد کردن IP آن در مرورگر).

- با اطلاعات پیشفرض ورود کنید (که معمولاً روی برچسب سرور درج شده است).

- از منوی Administration به بخش User Accounts بروید.

- رمز عبور کاربر Administrator را به رمز قوی شامل حروف بزرگ، کوچک، اعداد و نمادها تغییر دهید.

۲. محدودسازی دسترسی با فایروال یا IP Allow List

- از بخش Network Settings در iLO، گزینههایی برای محدودسازی دسترسی فراهم است.

- در قسمت Access Settings، تنظیمات فایروال یا IP Access Control را فعال کنید.

- فقط IPهای مورد اعتماد (مثلاً مدیریت شبکه یا IP دفتر مرکزی) را مجاز کنید.

۳. غیرفعالسازی سرویسهای غیرضروری

- وارد Remote Management شوید.

- اگر از SSH یا Remote Console استفاده نمیکنید، این سرویسها را غیرفعال کنید.

- در بخش Services, گزینههایی مانند Virtual Media, SNMP, یا IPMI نیز باید فقط در صورت نیاز فعال باشند.

۴. فعالسازی لاگها و هشدارها

- در بخش Administration > Management > Event Log, بررسی کنید که ذخیرهسازی لاگها فعال باشد.

- هشدارهای ایمیلی را از مسیر Administration > AlertMail تنظیم کنید.

- آدرس ایمیل مدیریت شبکه را وارد کرده و مشخص کنید چه نوع هشدارهایی ارسال شوند (مثلاً تلاش ناموفق برای ورود یا تغییر تنظیمات).

گام سوم: بهروزرسانی Firmware سرور

بسیاری از آسیبپذیریهای امنیتی، از طریق بهروزرسانی Firmware سرور قابل رفع هستند. استفاده از بستههای رسمی HPE موسوم به SPP (Service Pack for ProLiant)، روش مناسبی برای اطمینان از اصالت فایلها و پایداری بروزرسانیهاست. بهتر است دریافت این بستهها از طریق HTTPS یا Intelligent Provisioning انجام شود. قبل از هر بروزرسانی، از تنظیمات فعلی نسخه پشتیبان تهیه کرده و بعد از نصب نیز عملکرد کلی سیستم و سرویسها را بررسی کنید.

گام چهارم: رمزنگاری اطلاعات و حفاظت از دادهها

اطلاعاتی که روی دیسکهای سرور ذخیره میشوند، اگر رمزنگاری نشده باشند، در معرض خطر هستند. در سرورهای HP میتوان از HPE Smart Array Controller برای رمزنگاری دیسکها استفاده کرد. ذخیره کلیدهای رمزنگاری در ماژول TPM نیز سطح امنیت را بالاتر میبرد. همچنین، در مدلهایی که از HPE Secure Encryption پشتیبانی میکنند، امکان رمزنگاری سختافزاری با عملکرد بالا فراهم شده است.

1. استفاده از HPE Smart Array Controller برای رمزنگاری

اگر کنترلر RAID شما از قابلیت رمزنگاری پشتیبانی میکند (مانند HPE Smart Array P408i-a SR Gen10)، وارد محیط پیکربندی آن شوید (در هنگام بوت با کلید F10 یا از طریق Intelligent Provisioning).

- در بخش ایجاد Logical Drive، گزینه Enable Encryption یا Secure Encryption را فعال کنید.

- کلید رمزنگاری را تعریف و ذخیره نمایید. اگر ماژول TPM فعال باشد، میتوانید کلید را در TPM ذخیره کنید تا امنیت بالاتری داشته باشید.

2. فعالسازی HPE Secure Encryption

ابتدا بررسی کنید که سرور و کنترلر شما از HPE Secure Encryption پشتیبانی میکنند.

- نرمافزار HPE Smart Storage Administrator (SSA) را اجرا کنید.

- از قسمت Encryption Settings، گزینه Enable Secure Encryption را انتخاب کرده و کلید رمزنگاری را تعریف نمایید.

- بهتر است کلید را در یک TPM 2.0 فعال ذخیره کنید یا از HPE Key Manager استفاده کنید.

گام پنجم: رعایت اصول امنیتی در مجازیسازی

اگر سرور HP شما میزبان سیستمهای مجازی است (مثلاً با VMware یا Hyper-V)، رعایت امنیت در این لایه هم حیاتی است. برای مثال، میتوانید Secure Boot را برای ماشینهای مجازی فعال کنید تا تنها سیستمعاملهای تأییدشده اجرا شوند. ایزولهسازی منابع شبکهای با استفاده از VLAN و تنظیمات vSwitch باعث میشود ترافیک بین ماشینها تحت کنترل قرار گیرد. همچنین، از حسابهای کاربری محدود بهجای ادمین اصلی برای مدیریت محیط مجازی استفاده کنید تا در صورت رخنه احتمالی، دامنه دسترسی مهاجم محدود بماند.

جمعبندی

تأمین امنیت سرورهای HP فرایندی چندلایه و مستمر است که از سطح BIOS شروع میشود و تا محیط مجازی ادامه پیدا میکند. اجرای تدریجی این راهکارها، باعث ایجاد سدی قوی در برابر تهدیدات سایبری خواهد شد. با توجه به ماهیت حساس دادهها و نقش حیاتی سرورها در پایداری شبکه، صرف زمان برای امنسازی این بستر، سرمایهگذاری ارزشمندی محسوب میشود.

مطالعه بیشتر

برای تکمیل اطلاعات خود، پیشنهاد میکنیم مقالههای دیگر ما را نیز مطالعه کنید:

خدمات ما در مجموعه هیواشبکه شامل :

شرکت فنی و مهندسی هیوانوآوران داده گستر : مجری طراحی ، پیاده سازی ، پشتیبانی پروژه های شبکه و امنیت در استان گیلان – رشت و شهرها و استانهای همجوار

آموزشگاه تخصصی هیواشبکه : برگزار کننده دوره های تخصصی شبکه و امنیت ، پیکربندی سرور HP ، مجازی سازی ، MCSA 2022 ، نتورک و … به صورت حضوری با مجوز از سازمان فنی و حرفه ای و آموزش کارکنان دولت در رشت ، استان گیلان و به صورت مجازی در سراسر کشور

هیچ دیدگاهی نوشته نشده است.