VLAN چیست؟ پیکربندی Virtual LAN به همراه Router-on-a-Stick

VLAN چیست؟ VLAN یا Virtual Local Area Network، یک تکنولوژی در لایه دوم (Data Link) مدل OSI است که اجازه میدهد یک شبکه فیزیکی به چندین شبکه منطقی مجزا تقسیم شود. این تقسیمبندی بهگونهای انجام میشود که گویی هر VLAN یک شبکه مجزاست، حتی اگر تمام دستگاهها از لحاظ فیزیکی به یک سوئیچ متصل باشند.

فهرست مطالب

VLAN چیست؟

VLAN (Virtual Local Area Network) یک شبکه مجازی شامل یک سری پورت سوئیچ یا خود سوئیچ را در یک Broadcast Domain مستقل و مجزا تشکیل میدهد. هدف VLAN، محدود کردن Broadcast Domain و افزایش امنیت و کارایی شبکه است. تمامی تنظیمات و دستورات مربوط به VLAN فقط روی سوئیچهای مدیریتی (Manageable Switches) قابل اجرا هستند.

هر VLAN به عنوان یک شبکه منطقی مستقل در نظر گرفته میشود و بستههای دادهای که مقصدشان ایستگاههایی خارج از VLAN باشند، باید از طریق یک روتر ارسال شوند. این ساختار باعث کاهش ترافیک Broadcast، بهینهسازی پهنای باند، و کنترل بهتر دسترسی کاربران در شبکه میشود.

بهبیان ساده، VLAN به ما این امکان را میدهد که کاربران و دستگاهها را بر اساس نوع کاربری، واحد سازمانی یا سطح دسترسی، از یکدیگر جدا کرده و ترافیک آنها را ایزوله کنیم؛ بدون اینکه نیاز به استفاده از چندین سوئیچ فیزیکی مجزا باشد.

مثال کاربردی

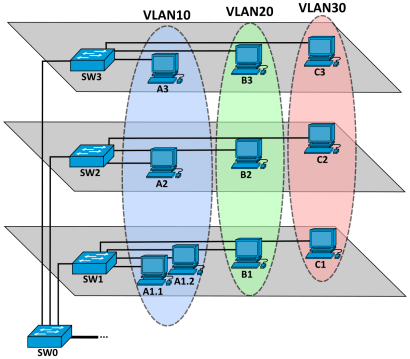

فرض کنید در یک سازمان، سه گروه کاری وجود دارد: مالی، منابع انسانی و IT. با استفاده از VLAN، میتوان برای هر گروه یک VLAN اختصاصی تعریف کرد (مثلاً VLAN 10 برای مالی، VLAN 20 برای منابع انسانی، و VLAN 30 برای IT) تا ترافیک این بخشها از یکدیگر جدا باقی بماند. در این حالت، حتی اگر تمامی کارمندان از یک سوئیچ استفاده کنند، هیچ تداخلی در ارتباطات بین این بخشها بهوجود نخواهد آمد.

تفاوت با شبکه فیزیکی

در شبکههای سنتی، جداسازی ترافیک با استفاده از سختافزارهای فیزیکی (مانند سوئیچها و کابلکشی مجزا) انجام میشد که هزینهبر و غیرقابل انعطاف بود. اما با معرفی VLAN، این جداسازی بهصورت منطقی انجام میشود که هم مقیاسپذیرتر است و هم قابلیت مدیریت بالاتری دارد.

چرا از VLAN استفاده میکنیم؟

در معماری شبکههای مدرن، استفاده از VLAN نه یک انتخاب اختیاری، بلکه یک ضرورت برای بهینهسازی عملکرد، افزایش امنیت و کاهش هزینهها است. در ادامه، مهمترین دلایلی که استفاده از VLAN را توجیهپذیر میکنند، بهصورت فنی بررسی میشود:

- 1. تفکیک منطقی کاربران و سرویسها

- 2. کاهش Broadcast Domain

در یک شبکه بدون VLAN، تمام دستگاهها در یک Broadcast Domain مشترک هستند، که باعث افزایش ترافیک Broadcast و در نتیجه کاهش عملکرد شبکه میشود. VLAN با تقسیم این Domain به چند بخش مجزا، باعث کنترل و کاهش حجم این نوع ترافیک میشود.

- 3. افزایش امنیت

ایزولهسازی منطقی دستگاهها، مانع از دسترسی کاربران غیرمجاز به منابع حساس میشود. برای مثال، اگر سیستمهای مالی و عمومی در VLANهای جداگانه باشند، نفوذ از طریق یک دستگاه عمومی به شبکه مالی دشوارتر خواهد بود. در برخی طراحیها حتی از Private VLAN برای ایزولهسازی در سطح بالاتر استفاده میشود.

- 4. مدیریت آسانتر

VLANها امکان مدیریت متمرکز و مقیاسپذیر را فراهم میکنند. افزودن یا حذف کاربر از یک VLAN بدون نیاز به تغییر در زیرساخت فیزیکی انجام میشود، که در محیطهای پویا و سازمانهای بزرگ، بسیار مهم است.

- 5. پشتیبانی از مدلهای چندسازمانی (Multi-Tenant)

در مراکز داده یا شبکههای خدماتدهی، VLAN امکان جداسازی منطقی مشتریان یا واحدهای سازمانی مختلف را فراهم میکند؛ بدون اینکه به زیرساخت فیزیکی مجزایی نیاز باشد.

- 6. Quality of Service (QoS)

- 7. حل سریع تر مشکلات، زیرا دامنه ی خرابی و مشکلات مربوط به همان BD است.

- 8. کاهش بار کاری برای (Spanning Tree Protocol) با محدود کردن یک VLAN به یک سوئیچ دسترسی.

انواع VLAN

در طراحی شبکههای حرفهای، VLANها تنها برای جداسازی منطقی کاربران بهکار نمیروند، بلکه میتوان آنها را بر اساس نوع کاربرد نیز دستهبندی کرد. شناخت این انواع به طراح شبکه کمک میکند تا معماری شبکهای پایدار، امن و مقیاسپذیر ایجاد کند. در ادامه با مهمترین انواع VLAN آشنا میشویم:

Data VLAN

این نوع VLAN رایجترین کاربرد را دارد و معمولاً برای انتقال ترافیک دادههای کاربران مورد استفاده قرار میگیرد. به هر گروه کاری یا واحد سازمانی میتوان یک Data VLAN اختصاص داد تا ارتباطات آنها از بقیه شبکه جدا باشد.

Voice VLAN

برای انتقال ترافیک VoIP (مثل تلفنهای IP)، از Voice VLAN استفاده میشود. این VLAN معمولاً با اولویت بالاتر (QoS) تنظیم میشود تا اطمینان حاصل شود که تماسهای صوتی دچار تاخیر یا قطعی نشوند.

- اغلب سوئیچهای مدرن، امکان تعریف Voice VLAN را در کنار Data VLAN روی یک پورت فیزیکی فراهم میکنند.

Management VLAN

این VLAN برای دسترسی به واسطهای مدیریتی تجهیزات شبکه (مثل Telnet, SSH, SNMP, یا Web GUI) در نظر گرفته میشود. جدا کردن ترافیک مدیریتی از سایر ترافیکها باعث افزایش امنیت میشود.

Native VLAN

در پروتکل IEEE 802.1Q (پروتکل تگگذاری فریمها)، یک VLAN بهعنوان Native VLAN تعریف میشود که فریمهای Untagged (بدون تگ) از طریق آن منتقل میشوند. در بسیاری از سوئیچها، VLAN 1 بهصورت پیشفرض Native VLAN است، ولی برای امنیت بیشتر، پیشنهاد میشود مقدار آن تغییر داده شود.

Default VLAN

همه سوئیچها بهصورت پیشفرض دارای VLAN شماره ۱ هستند که بهعنوان Default VLAN شناخته میشود. اگر پورتی به VLAN خاصی اختصاص نیابد، معمولاً در این VLAN قرار میگیرد.

نحوه عملکرد VLAN در شبکه

VLANها نقشی کلیدی در جداسازی منطقی شبکههای سوئیچشده دارند. اما در پشتصحنه، مجموعهای از سازوکارهای دقیق لایه ۲ و حتی لایه ۳ وجود دارد که امکان عملکرد صحیح VLANها را فراهم میکنند. در این بخش با مفاهیم مهمی مانند Broadcast Domain، جدول MAC، Frame Tagging و نقش سوئیچهای لایه ۲ و ۳ آشنا میشویم.

Broadcast Domain در VLAN

در حالت عادی، یک سوئیچ لایه ۲ تمام پورتهای خود را در یک Broadcast Domain قرار میدهد؛ به این معنا که هر فریم broadcast (مثلاً ARP Request) به تمام پورتها ارسال میشود. با استفاده از VLAN، این Broadcast Domain به چند بخش مجزا تقسیم میشود و ترافیک broadcast هر VLAN فقط در همان VLAN پخش میشود. این تفکیک باعث کاهش ترافیک غیرضروری و افزایش امنیت میگردد.

جدول MAC و تفکیک VLANها

سوئیچها برای تصمیمگیری در مورد ارسال فریمها، از جدول MAC Address Table استفاده میکنند. در شبکه VLAN، این جدول برای هر VLAN بهصورت جداگانه نگهداری میشود. به عبارت دیگر، ممکن است یک MAC در چند VLAN مختلف وجود داشته باشد، اما هرکدام در جدول مربوط به خودش ثبت شود.

Frame Tagging با پروتکل 802.1Q

برای اینکه سوئیچها بتوانند فریمهای مربوط به VLANهای مختلف را در یک لینک Trunk از یکدیگر تفکیک کنند، از Frame Tagging استفاده میشود. در این فرآیند، پروتکل IEEE 802.1Q یک فیلد ۴ بایتی به فریم اترنت اضافه میکند که شامل اطلاعات VLAN ID است. این تگ فقط در لینکهای بین سوئیچها (Trunk) وجود دارد؛ فریمهای ارسالی به کلاینتها معمولاً Untagged هستند.

ارتباط با سوئیچهای لایه ۲ و لایه ۳

- سوئیچ لایه ۲ فقط VLANهای مجزا را پیادهسازی و forward میکند، اما برای برقراری ارتباط بین VLANها نیاز به یک روتر یا سوئیچ لایه ۳ است.

- در سوئیچهای لایه ۳، با استفاده از Inter-VLAN Routing میتوان بین VLANها ارتباط برقرار کرد، معمولاً با تعریف SVI (Switched Virtual Interface) برای هر VLAN.

VLAN ID چیست و چه محدودیتهایی دارد؟

هر VLAN در یک شبکه سوئیچشده، با یک شناسه عددی منحصربهفرد به نام VLAN ID مشخص میشود. این شناسه به سوئیچها و دیگر تجهیزات شبکه کمک میکند تا ترافیک مربوط به هر VLAN را از سایر VLANها تفکیک کنند. این شماره در هنگام Tagging فریمها توسط سوئیچ در ترافیک عبوری از پورتهای Trunk درج میشود و مقصد میتواند با استفاده از آن، ترافیک را به VLAN مناسب تحویل دهد.

محدوده مجاز برای VLAN ID بر اساس استاندارد IEEE 802.1Q بین 0 تا 4095 است، اما:

- VLAN ID 0 برای استفادههای خاص (Priority Tagging) رزرو شده است.

- VLAN ID 1 معمولاً بهعنوان Default VLAN شناخته میشود.

- 2 تا 1001 برای VLANهای معمولی (Standard VLANs).

- VLAN ID 1002 تا 1005 نیز برای VLANهای Token Ring و FDDI رزرو شدهاند (در برخی سوئیچها).

- 1006–4094 برای Extended VLANs (نیاز به VTP در حالت Transparent دارد)

- 4095: Reserved (غیر قابل استفاده)

وقتی فریم از یک پورت Trunk عبور میکند، VLAN ID در قالب یک تگ ۴ بایتی (در Header فریم Ethernet) قرار میگیرد. این تگ باعث میشود سوئیچ مقصد تشخیص دهد که فریم مربوط به کدام VLAN است.

تفاوت Access Port و Trunk Port

در پیادهسازی VLAN، یکی از مهمترین مفاهیم فنی، شناخت تفاوت Access Port و Trunk Port است. این دو نوع پورت، وظایف متفاوت اما مکمل در معماری VLAN دارند و تنظیم درست آنها، برای عملکرد صحیح شبکه الزامی است.

Access Port چیست؟

Access Port پورتی است که به یک دستگاه انتهایی (مانند کامپیوتر، پرینتر، IP Phone و…) متصل میشود. این پورت فقط به یک VLAN خاص تعلق دارد و فریمهایی که از طریق آن عبور میکنند بدون هیچ تگی (Untagged) هستند.

- کاربرد: اتصال کلاینتهای نهایی به VLAN مربوطه

- ویژگی: فقط یک VLAN را پشتیبانی میکند

- قابلیت تنظیم: معمولاً در تنظیمات با دستور switchport mode access مشخص میشود

- مثال: پورتی که به یک لپتاپ در VLAN 10 وصل شده است

Trunk Port چیست؟

Trunk Port پورتی است که وظیفه دارد چندین VLAN را از طریق یک لینک حمل کند؛ معمولاً بین دو سوئیچ یا بین سوئیچ و روتر. فریمهایی که از این پورت عبور میکنند، با پروتکل 802.1Q تگگذاری میشوند تا مشخص شود هر فریم به کدام VLAN تعلق دارد.

- کاربرد: ارتباط بین سوئیچها و عبور ترافیک چند VLAN

- ویژگی: میتواند چند VLAN را همزمان مدیریت کند

- قابلیت تنظیم: با دستور switchport mode trunk فعال میشود

- نکته: معمولاً یک VLAN به عنوان Native VLAN تعریف میشود که فریمهای آن بدون تگ ارسال میشوند.

نکته مهم در طراحی شبکه: درک درست از این دو نوع پورت، برای جلوگیری از تداخل VLANها و امنیت شبکه ضروری است. برای مثال، هرگز نباید Access Port به اشتباه به حالت Trunk تنظیم شود، چون ممکن است باعث نشت ترافیک بین VLANها شود (VLAN hopping).

هیوا شبکه

پروتکلهای مرتبط با VLAN

در پیادهسازی و مدیریت VLAN، چندین پروتکل نقش کلیدی ایفا میکنند که به سوئیچها امکان میدهند فریمها را تگگذاری، ارسال و ارتباط بین VLANها را کنترل کنند. شناخت این پروتکلها برای طراحی حرفهای شبکههای VLAN ضروری است.

IEEE 802.1Q

پروتکل استاندارد و رایج برای Tagging فریمهای VLAN.

این پروتکل که توسط IEEE معرفی شده، ترافیک VLANها را در لینکهای Trunk حمل میکند.

- نحوه عملکرد: به فریم اترنت، یک برچسب (Tag) شامل VLAN ID اضافه میکند (در فیلد ۴ بایتی).

- قابلیت Native VLAN: فریمهای مربوط به Native VLAN بدون تگ ارسال میشوند.

- پشتیبانی: تقریباً تمامی سوئیچهای مدرن این پروتکل را پشتیبانی میکنند.

- مزیت: استاندارد باز و بینسازمانی است.

ISL (Inter-Switch Link)

پروتکل اختصاصی شرکت Cisco برای حمل ترافیک VLAN.

اگرچه ISL امروزه منسوخ شده، اما در برخی تجهیزات قدیمی سیسکو ممکن است هنوز پشتیبانی شود.

- نحوه عملکرد: یک کپسول اختصاصی دور فریم اترنت قرار میدهد (برخلاف 802.1Q که فریم را مستقیماً تغییر میدهد).

- پشتیبانی: فقط روی تجهیزات Cisco و برخی سوئیچهای خاص قابل استفاده است.

- نکته: ISL باعث افزایش سربار (Overhead) نسبت به 802.1Q میشود و از نظر مقیاسپذیری ضعیفتر است.

DTP (Dynamic Trunking Protocol)

پروتکل اختصاصی Cisco برای مذاکره خودکار وضعیت پورت (Trunk یا Access).

DTP به سوئیچها اجازه میدهد که بدون پیکربندی دستی، با سوئیچ مقابل مذاکره کرده و به صورت خودکار به حالت Trunk یا Access تغییر وضعیت دهند.

حالتها

- نحوه عملکرد: یک کپسول اختصاصی دور فریم اترنت قرار میدهد (برخلاف 802.1Q که فریم را مستقیماً تغییر میدهد).

- پشتیبانی: فقط روی تجهیزات Cisco و برخی سوئیچهای خاص قابل استفاده است.

- نکته: ISL باعث افزایش سربار (Overhead) نسبت به 802.1Q میشود و از نظر مقیاسپذیری ضعیفتر است.

جمعبندی سریع این بخش

| پروتکل | استاندارد / اختصاصی | عملکرد اصلی | وضعیت امروزی |

|---|---|---|---|

| IEEE 802.1Q | استاندارد | Tag کردن فریمها برای VLAN | رایج و پرکاربرد |

| ISL | اختصاصی Cisco | کپسولهسازی فریمها | منسوخ شده |

| DTP | اختصاصی Cisco | مذاکره خودکار پورت Trunk | توصیه به غیرفعالسازی در محیطهای حساس |

Sub-Interface در روترها

در شبکههایی که چندین VLAN پیادهسازی شدهاند، یکی از چالشها برقراری ارتباط بین VLANها (Inter-VLAN Routing) است. از آنجا که سوئیچهای لایه ۲ بهصورت پیشفرض امکان مسیریابی بین VLANها را ندارند، باید از روتر یا سوئیچهای لایه ۳ استفاده کرد. یکی از روشهای رایج در این زمینه، سناریوی Router-on-a-Stick است.

Router-on-a-Stick چیست؟

یک تکنیک کلاسیک برای مسیریابی بین VLANها، که در آن یک روتر از طریق یک اینترفیس فیزیکی به سوئیچ متصل میشود، اما روی همان پورت فیزیکی چندین Sub-Interface تعریف میگردد. هر Sub-Interface به یک VLAN خاص اختصاص داده میشود و از طریق تگگذاری 802.1Q با سوئیچ ارتباط برقرار میکند.

نحوه پیکربندی (مثال در Cisco IOS)

فرض کنیم سه VLAN داریم:

- VLAN 10 → کارمندان

- VLAN 20 → مالی

- VLAN 30 → مدیریت

و اینترفیس فیزیکی روتر GigabitEthernet 0/0 است:

interface GigabitEthernet0/0.10

encapsulation dot1Q 10

ip address 192.168.10.1 255.255.255.0

interface GigabitEthernet0/0.20

encapsulation dot1Q 20

ip address 192.168.20.1 255.255.255.0

interface GigabitEthernet0/0.30

encapsulation dot1Q 30

ip address 192.168.30.1 255.255.255.0

نکات مهم

- دستور encapsulation dot1Q مشخص میکند که این Sub-Interface متعلق به چه VLANی است.

- هر Sub-Interface باید دارای آدرس IP در رنج همان VLAN باشد.

- روی سوئیچ متصل به روتر، پورتی که به روتر وصل شده باید Trunk باشد.

کاربردها و مزایا

- این روش برای شبکههای کوچک تا متوسط که امکان استفاده از سوئیچهای لایه ۳ وجود ندارد، بسیار مقرونبهصرفه است.

- پیادهسازی ساده با استفاده از یک پورت فیزیکی.

- امکان مسیریابی بین چندین VLAN بدون نیاز به تجهیزات گرانقیمت.

پیادهسازی VLAN در سوئیچهای سیسکو

در سوئیچهای سیسکو، پیکربندی VLAN یکی از رایجترین وظایف مدیران شبکه است. این پیکربندی بهصورت کامل از طریق محیط خط فرمان (CLI) انجام میشود و شامل چند مرحله کلیدی است: ایجاد VLAN، اختصاص پورتها، تعریف Trunk و بررسی وضعیت پیکربندی.

مرحله اول: ایجاد VLAN

برای ساخت یک VLAN جدید با شناسه (ID) دلخواه و نام اختیاری:

Switch# configure terminal

Switch(config)# vlan 10

Switch(config-vlan)# name HR

Switch(config-vlan)# exit

مرحله دوم: اختصاص پورت به VLAN (Access Port)

برای اختصاص یک پورت خاص به یک VLAN:

Switch(config)# interface FastEthernet0/1

Switch(config-if)# switchport mode access

Switch(config-if)# switchport access vlan 10

Switch(config-if)# description Port-for-HR-PC

Switch(config-if)# exit

مرحله سوم: تعریف Trunk برای ارتباط بین سوئیچها یا به روتر

اگر دو سوئیچ یا سوئیچ و روتر به یکدیگر متصلاند و قرار است چند VLAN بین آنها عبور کند، باید پورت بین آنها را در حالت Trunk تنظیم کرد:

Switch(config)# interface GigabitEthernet0/1

Switch(config-if)# switchport trunk encapsulation dot1q

Switch(config-if)# switchport mode trunk

Switch(config-if)# description Trunk-to-Core-Switch

Switch(config-if)# exit

مرحله چهارم: بررسی وضعیت VLANها و پورتها

برای مشاهده VLANهای تعریفشده:

Switch# show vlan brief

برای دیدن وضعیت Trunkها:

Switch# show interfaces trunk

برای بررسی وضعیت یک پورت خاص:

Switch# show interfaces FastEthernet0/1 switchport

نکتهای مهم درباره حذف و بازگردانی VLAN: هنگامی که یک VLAN خاص از پیکربندی سوئیچ حذف میشود، تمام پورتهایی که بهصورت Access به آن VLAN اختصاص داده شده بودند، غیرفعال میشوند و هیچگونه ترافیکی از طریق آنها جریان نخواهد یافت. در این حالت، سوئیچ ترافیک مربوط به آن VLAN را متوقف میسازد تا از بروز خطا یا نشت اطلاعات جلوگیری شود.اما در پورتهای Trunk، حذف یک VLAN تنها باعث غیرفعال شدن ترافیک آن VLAN خاص در پورت ترانک میشود و سایر VLANها بدون اختلال به کار خود ادامه میدهند.نکته قابلتوجه این است که سیستم نگاشت (Mapping) بین پورتها و VLAN حذفشده را حفظ میکند. بنابراین در صورتی که همان VLAN دوباره تعریف شود (با همان VLAN ID)، سوئیچ بهطور خودکار تمام پورتهای قبلی را به آن VLAN باز میگرداند.با این حال، مواردی مانند جداول MAC مربوط به VLAN حذفشده و زمانهای پیری (Aging Timer) با تعریف مجدد آن بازیابی نخواهند شد و از ابتدا تولید خواهند شد.

هیوا شبکه

سناریوی عملی: تفکیک کاربران، پرینترها و دوربینها با VLAN

در این سناریو، قصد داریم یک شبکه سازمانی ساده را به چند VLAN تقسیم کنیم. هدف اصلی، جداسازی منطقی ترافیک کاربران، تجهیزات چاپ، و سیستمهای نظارتی برای بهبود امنیت، کارایی و مدیریت ترافیک است.

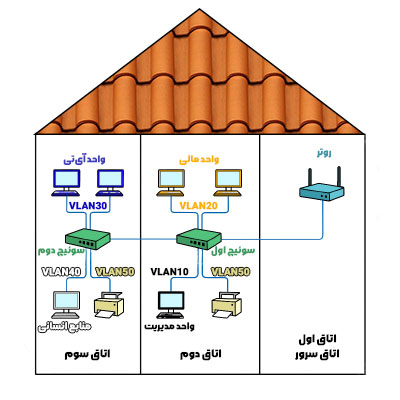

فرض کنید در یک شرکت، ۳ اتاق وجود دارد. اتاق اول اتاق سرور است که در آن ۱ روتر وجود دارد و این روتر به سوئیچ ۱ در اتاق اول متصل است.

در اتاق اول، سوئیچ اول از یک طرف به روتر و از طرف دیگر به سوئیچ اتاق دوم متصل است. همچنین نودهای زیر به آن متصلاند.

- ۱ نفر از واحد مدیریت

- ۲ نفر از واحد مالی

- ۱ پرینتر

در اتاق سوم یک سوئیچ وجود دارد که به سوئیچ اول متصل است. همچنین نودهای زیر به آن وصلاند:

- ۲ نفر از واحد IT

- ۱ نفر از واحد HR

- ۱ پرینتر

شماتیک سناریو

نکات فنی توپولوژی

- پورتهایی که به کامپیوترها و پرینترها متصل هستند، از نوع Access بوده و به VLAN مربوطه تخصیص داده شدهاند.

- لینک بین سوییچ اتاق دوم و سوم بهصورت Trunk Port پیکربندی میشود تا فریمهای مربوط به VLANهای مختلف را منتقل کند.

- در روتر از Sub-Interface برای هر VLAN استفاده میشود (Router-on-a-Stick).

تقسیم VLANها

| نوع دستگاه | VLAN ID | نام VLAN |

|---|---|---|

| واحد مدیریت | 10 | Managenent_VLAN |

| واحد مالی | 20 | Finance_VLAN |

| واحد آیتی | 30 | IT_V LAN |

| واحد منابع انسانی | 40 | HR_VLAN |

| پرینترها | 50 | Printers_VLAN |

تعریف VLANها روی هر دو سوئیچ

configure terminal

vlan 10

name Management_VLAN

vlan 20

name Finance_VLAN

vlan 30

name IT_VLAN

vlan 40

name HR_VLAN

vlan 50

name Printers_VLAN

exit

تخصیص پورتها به VLANها

- تبدیل پورتهای مربوط به کاربران و پرینترها به حالت Access

- اختصاص هر پورت به VLAN مناسب

پیکربندی برای Switch1 (اتاق اول)

interface range fa0/1 - 2

switchport mode access

switchport access vlan 20

exit

interface range fa0/3

switchport mode access

switchport access vlan 10

exit

interface fa0/4

switchport mode access

switchport access vlan 50

exit

پیکربندی برای Switch2 (اتاق دوم)

interface range fa0/1 - 2

switchport mode access

switchport access vlan 30

exit

interface range fa0/3

switchport mode access

switchport access vlan 40

exit

interface fa0/5

switchport mode access

switchport access vlan 50

exit

پیکربندی پورتهای Trunk

تنظیم پورت Trunk بین روتر و Switch1

فرض میکنیم سوییچ از پورت g0/0 به روتر و از پورت g0/1 به سوییچ دوم وصل است، در سوئیچ اول:

interface g0/0

switchport mode trunk

switchport trunk encapsulation dot1q

interface g0/1

switchport mode trunk

switchport trunk encapsulation dot1q

exit

تنظیم پورت Trunk بین Switch1 و Switch2

فرض میکنیم سوییچ دوم از پورت g0/0 به سووئیچ اول وصل است، در سوئیچ دوم:

interface g0/0

switchport mode trunk

switchport trunk encapsulation dot1q

exit

تنظیم Sub-Interface در روتر برای Router-on-a-Stick

فرضیات

پورت فیزیکی روتر: FastEthernet0/0

VLANهای تعریفشده:

| VLAN ID | نام VLAN | آدرس شبکه نمونه |

|---|---|---|

| 10 | Management_VLAN | 192.168.10.0/24 |

| 20 | Finance_VLAN | 192.168.20.0/24 |

| 30 | IT_VLAN | 192.168.30.0/24 |

| 40 | HR_VLAN | 192.168.40.0/24 |

| 50 | Printers_VLAN | 192.168.50.0/24 |

تنظیم Sub-Interface روی روتر

! برای VLAN 10

interface gigabitethernet0/0.10

encapsulation dot1Q 10

ip address 192.168.10.1 255.255.255.0

exit

! برای VLAN 20

interface gigabitethernet0/0.20

encapsulation dot1Q 20

ip address 192.168.20.1 255.255.255.0

exit

! برای VLAN 30

interface gigabitethernet0/0.30

encapsulation dot1Q 30

ip address 192.168.30.1 255.255.255.0

exit

! برای VLAN 40

interface gigabitethernet0/0.40

encapsulation dot1Q 40

ip address 192.168.40.1 255.255.255.0

exit

! برای VLAN 50

interface gigabitethernet0/0.50

encapsulation dot1Q 50

ip address 192.168.50.1 255.255.255.0

exit

امنیت VLAN – نکات امنیتی مرتبط با VLAN

تقسیمبندی شبکه با VLAN علاوه بر مزایای مدیریتی و کارایی، باید با رعایت اصول امنیتی همراه باشد. عدم توجه به مسائل امنیتی میتواند منجر به حملاتی مانند VLAN Hopping یا نشت ترافیک بین VLANها و در نتیجه از بین رفتن امنیت VLAN شود.

جلوگیری از VLAN Hopping

VLAN Hopping یکی از روشهای نفوذ به VLANهای دیگر از طریق سوءاستفاده از تنظیمات ترانک است. دو روش رایج در این حمله:

- Switch Spoofing: مهاجم طوری رفتار میکند که گویی یک سوئیچ است و سعی میکند از طریق DTP، پورت را به حالت ترانک ببرد.

- Double Tagging: مهاجم دو بار برچسب VLAN به فریم اضافه میکند تا آن را از طریق سوئیچ ترانک عبور دهد.

راهکارهای مقابله

- غیرفعالسازی DTP روی پورتهای Access:

switchport mode access

switchport nonegotiate

- تنظیم دقیق Native VLAN روی پورتهای Trunk و یکسانسازی آنها.

- اجتناب از استفاده از VLAN 1 بهعنوان Native VLAN.

- استفاده از VLANهای مجزا برای ترافیک مدیریتی.

استفاده ایمن از Voice VLAN

Voice VLAN به شما اجازه میدهد ترافیک VoIP را جداگانه مدیریت کنید، اما رعایت نکات امنیتی در این بخش ضروری است.

- اطمینان حاصل کنید فقط پورتهایی که تلفن IP به آنها متصل است، قابلیت Voice VLAN داشته باشند.

- روی این پورتها MAC Address خاص گوشیهای VoIP را محدود کنید.

- مانیتورینگ ترافیک این VLAN برای جلوگیری از Inject کردن ترافیک جعلی ضروری است.

مدیریت Native VLAN

Native VLAN در پروتکل 802.1Q برای فریمهایی استفاده میشود که بدون Tag عبور میکنند. این ویژگی میتواند در صورت پیکربندی نادرست، یک بردار حمله باشد.

اقدامات پیشنهادی

- Native VLAN را به VLANی اختصاص دهید که ترافیک مهمی در آن جریان ندارد.

- روی تمام لینکهای ترانک Native VLAN را مشخص و هماهنگ کنید:

switchport trunk native vlan <id>

- از استفاده از VLAN 1 بهعنوان Native VLAN پرهیز کنید.

مقایسه VLAN با دیگر روشهای جداسازی ترافیک

در معماریهای شبکه مدرن، VLAN تنها یکی از روشهای جداسازی ترافیک است. بسته به مقیاس شبکه، نوع سرویسها، و الزامات امنیتی، ممکن است از راهکارهای پیشرفتهتری مانند MPLS، VXLAN یا SDN استفاده شود.

VLAN – Virtual LAN

- مدل عملیاتی: Layer 2

- قابلیت جداسازی: پایهای و محدود به محدودهی Broadcast

- قابلیت مقیاسپذیری: تا 4096 VLAN (با توجه به محدودیت 12 بیت)

- پروتکلها: IEEE 802.1Q, ISL

- کاربرد رایج: شبکههای محلی (LAN) و دفاتر سازمانی

MPLS – Multi-Protocol Label Switching

- مدل عملیاتی: بین لایه 2 و 3 (Layer 2.5)

- قابلیت جداسازی: مبتنی بر Label؛ جداسازی مسیرهای ترافیکی بدون وابستگی به IP یا MAC

- مقیاسپذیری: بسیار بالا، مناسب برای WAN و شبکههای گسترده

- ویژگی خاص: پشتیبانی از VPN، QoS، و مسیرهای مهندسیشده (Traffic Engineering)

- کاربرد رایج: شبکههای مخابراتی، ISPها، و زیرساختهای بینشهری یا بینمرکزی

VXLAN – Virtual Extensible LAN

- مدل عملیاتی: Layer 2 over Layer 3 (Encapsulation)

- قابلیت جداسازی: استفاده از VNI (24 بیت) تا 16 میلیون سگمنت مجزا

- قابلیت مقیاسپذیری: بسیار بالا؛ مناسب برای دیتاسنترها و شبکههای ابری

- پروتکل مرتبط: UDP-based Tunneling

- کاربرد رایج: دیتاسنترهای مدرن، محیطهای Cloud، و مجازیسازی در مقیاس بالا

SDN – Software Defined Networking

- مدل عملیاتی: جداسازی Control Plane و Data Plane

- قابلیت جداسازی: منطقی و مبتنی بر سیاستها (Policy-based)

- قابلیت مقیاسپذیری: فوقالعاده بالا با کنترل متمرکز

- پروتکلها و چارچوبها: OpenFlow، ONOS، Cisco ACI

- کاربرد رایج: مراکز داده پیشرفته، شبکههای خودکار، و مجازیسازی گسترده

جدول مقایسه روشهای جداسازی ترافیک

| فناوری | مدل لایه OSI | مقیاسپذیری | سطح جداسازی | محیط کاربردی |

|---|---|---|---|---|

| VLAN | Layer 2 | پایین | ساده، Tag-based | LAN سنتی |

| MPLS | Layer 2.5 | بالا | Label-based | WAN، شبکه اپراتور |

| VXLAN | Layer 2 over 3 | بسیار بالا | VNI-based | دیتاسنتر و Cloud |

| SDN | کنترل نرمافزاری | انعطافپذیر | Policy-based | شبکههای پیشرفته |

جمعبندی

در این مقاله تلاش کردیم نگاهی جامع، فنی و ساختیافته به مفهوم VLAN و کاربرد آن در معماری شبکههای مدرن بیندازیم. از معرفی پایهای VLAN تا بررسی انواع آن، نحوه عملکرد در سطح لایه دوم، تفاوت پورتهای Access و Trunk، پیکربندی عملیاتی در محیط Cisco، و در نهایت سناریوی کاربردی برای پیادهسازی در یک سازمان، همه و همه نشاندهنده نقش حیاتی VLAN در طراحی ساختارمند، امن و مقیاسپذیر شبکه هستند.

در ادامه، نکات امنیتی نظیر جلوگیری از حملات VLAN Hopping، مدیریت VLAN بومی (Native VLAN) و نحوه استفاده صحیح از Voice VLAN بررسی شد. همچنین مقایسهای بین VLAN و فناوریهای پیشرفتهتری چون MPLS، VXLAN و SDN ارائه شد تا مخاطبان حرفهای درک بهتری از موقعیت VLAN در معماری شبکه داشته باشند.

در جمعبندی میتوان گفت که VLAN یکی از پایهایترین و در عین حال قدرتمندترین ابزارها برای جداسازی منطقی ترافیک در شبکههای لایه ۲ است. استفاده صحیح و اصولی از این قابلیت، ضمن افزایش امنیت، به بهینهسازی پهنای باند، کاهش Broadcast، و تسهیل در مدیریت منابع شبکه منجر میشود. با گسترش سازمانها و مهاجرت تدریجی به معماریهای مبتنی بر Cloud، درک صحیح VLAN و تعامل آن با سایر فناوریهای جداسازی ترافیک، از پیشنیازهای اساسی برای طراحی شبکهای امن، منعطف و پایدار خواهد بود.

خدمات ما در مجموعه هیواشبکه شامل :

شرکت فنی و مهندسی هیوانوآوران داده گستر : مجری طراحی ، پیاده سازی ، پشتیبانی پروژه های شبکه و امنیت در استان گیلان – رشت و شهرها و استانهای همجوار

آموزشگاه تخصصی هیواشبکه : برگزار کننده دوره های تخصصی شبکه و امنیت ، پیکربندی سرور HP ، مجازی سازی ، MCSA 2022 ، نتورک و … به صورت حضوری با مجوز از سازمان فنی و حرفه ای و آموزش کارکنان دولت در رشت ، استان گیلان و به صورت مجازی در سراسر کشور

هیچ دیدگاهی نوشته نشده است.