راهاندازی VPN سرور 2022

VPN (مخفف عبارت Virtual Private Network)، یک ابزار کاربردی در شبکه است که این امکان را برای ما فراهم میکند تا بهصورت امن و رمزگذاری شده به شبکههای دیگر از طریق اینترنت متصل شویم. VPNها به ما کمک میکنند تا بهصورت امن به منابع شبکه دسترسی داشته باشیم. اینگونه ابزارها برای کسبوکارها بسیار مهم هستند زیرا همزمان که به آنها اجازه میدهند از راه دور به شرکت دسترسی داشته باشند، از اطلاعات آنها نیز در برابر تهدیدات سایبری محافظت میکنند. با استفاده از یک VPN، اطلاعات کاربران از طریق یک تونل امن انتقال مییابد و از دسترسی غیرمجاز محافظت میشود.

معرفی سرویس VPN مایکروسافت

سرویس VPN مایکروسافت در نسخه ویندوز سرور آن ارائه میشود. این سرویس با امنیت بالا و قابلیتهای گسترده، راهحلی قدرتمند و مطمئن برای ایجاد شبکههای خصوصی مجازی است. در واقع راه اندازی یک VPN سرور 2022 از مهمترین اقداماتی است که یک مدیر شبکه میتواند برای افزایش امنیت و دسترسی از راه دور به منابع شبکه انجام دهد. با فعال کردن سرویس VPN، مدیران شبکه میتوانند به کاربران خود اجازه دهند تا حتی زمانی که در شرکت نیستند، به منابع شبکه دسترسی پیدا کنند. این منابع میتوانند فایلها، پوشهها، دستگاههای شبکه و حتی نرمافزارهای شبکه باشند.

در ادامه به شما آموزش میدهیم چگونه در 10 دقیقه راهاندازی VPN سرور 2022 را انجام دهید.

راهاندازی VPN سرور 2022

پیشنیازها و آمادهسازی

قبل از راهاندازی VPN سرور 2022 مایکروسافت، نیاز به برخی پیشنیازها دارید.

- یک سرور با سیستم عامل Windows Server. ترجیحا از نسخههای جدیدتر مثل نسخههای 2022، 2019 یا 2016 استفاده کنید.

- IP سرور ثابت باشد مثلا: 192.168.1.109

- نیاز به یک سیستم کلاینت (IP آن مهم نیست)

- دسترسی به اینترنت یا یک شبکه LAN (شبکه محلی)

- اطلاعاتی که برای دسترسی به سرور به آنها نیاز دارید مانند نام کاربری و رمز عبور ادمین.

آمادهسازی سرور

ابتدا باید سیستمعامل Windows Server را تهیه یا دانلود کنید. سپس آن را روی یک سیستم یا ماشین مجازی نصب کنید.

پیکربندی و راهاندازی VPN سرور 2022

برای نصب سرویس VPN مراحل زیر را دنبال کنید:

وارد کنسول مدیریت سرور شوید و از بخش Dashboard روی Add roles and features کلیک کنید.

این صفحه برای یادآوری توضیحات مهم قبل از نصب است. گزینه Skip this page by default را تیکدار و با زدن روی دکمه Next به مرحله بعد بروید.

در این صفحه برای راهاندازی VPN سرور 2022، باید نوع نصب خود را انتخاب کنید. دو انتخاب پیش روی شماست. کزینه اول برای نصب روی یک سرور منفرد است. این سرور میتواند فیزیکی یا مجازی باشد. گزینه دوم به طور خاص برای نصب و پیکربندی سرویسهای Remote Desktop (از راه دور) طراحی شده است. شما باید گزینه اول را انتخاب کنید.

سروری که می خواهید روی آن سرویس VPN را نصب کنید را انتخاب کرده و Next را بزنید. اگر سرورهای دیگری برای مدیریت به سرور فعلی اضافه شده باشند در این لیست نمایش داده میشوند.

در بخش Select server roles ، گزینه Remote access را انتخاب کنید. و بعد Next را بزنید.

در قسمت select features گزینه خاصی پیشنهاد داده نشده است. پس Next را بزنید.

اینجا توضیح داده میشود که با استفاده از این role می توانید VPN server و application proxy نصب کنید و به عنوان مثال web application proxy را روی Http یا Https ارائه دهید. در این بخش هم گزینه Next را بزنید.

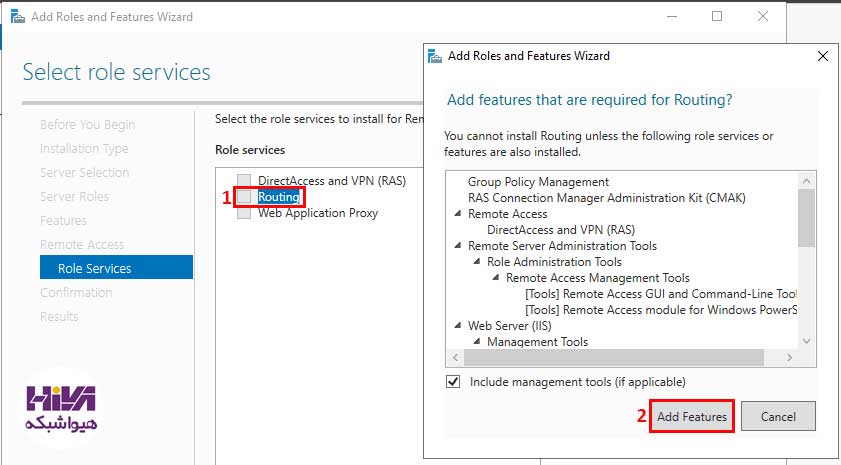

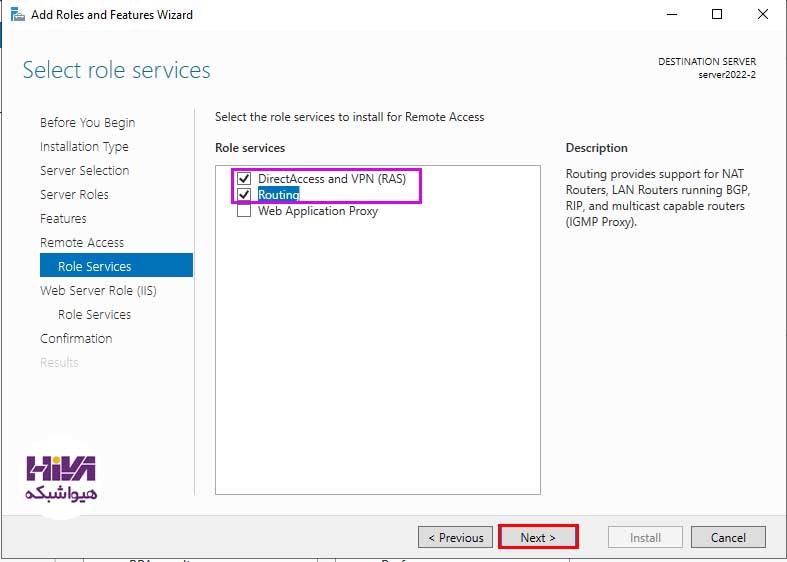

در بخش select role services گزینه های Routing و Directaccess and VPN(RAS) را انتخاب کنید. و Add features را بزنید.

سپس Next بزنید.

در بخش بعد توضیحاتی در باب این سرویس و نیاز آن به بخشی از feature های IIS داده میشود. Next را بزنید.

بهصورت خودکار آن دسته از Feature های IIS که لازم است، تیک میخورند. Next را بزنید.

در مرحله آخر install را بزنید تا سرویس VPN نصب شود.

پس از این که عملیات نصب به پایان رسید Close را بزنید.

پیکربندی کنسول مدیریتی VPN server

از نوار بالا، منو Tools را انتخاب کنید. سپس برای نصب و راهاندازی VPN سرور 2022 گزینه Routing and Remote Access را انتخاب کنید.

پنجره Routing and Remote Access باز میشود. در ستون سمت چپ گزینهای وجود دارد که به اسم سرور شما میباشد و روی آن یک علامت قرمز رنگ است. روی آن گزینه کلیک راست کرده و Configure and Enable Routing and Remote Access را انتخاب کنید.

پنجره تنظیمات Configure and Enable Routing and Remote Access باز می شود. در این مرحله Next را بزنید.

حالا گزینه custom configuration را انتخاب کنید و Next را بزنید.

در مرحله بعد برای نصب و راهاندازی VPN سرور 2022 گزینه VPN access را انتخاب کنید و Next را بزنید.

در این مرحله ستاپ Routing and Remote Access Server انجام شده. میتوانید Finish را بزنید تا ویزارد بسته شود.

پنجرهی Routing and Remote Access باز میشود. روی دکمه start service بزنید و منتظر بمانید تا سرویسها آغاز به کار کنند.

ایجاد کاربران و دسترسیها

حالا علامت قرمز نام سرور در ستون سمت چپ، سبز شد. روی آن راست کلیک کنید و از منوی باز شده properties را انتخاب کنید.

پنجره زیر باز می شود.

اما ابتدا وارد server manager شوید و از بخش Tools وارد بخش Computer management شوید.

در ادامه نصب و راه اندازی VPN سرور 2022 از بخش local users and groups وارد users شوید. سپس روی بخش users کلیک راست کنید و New user را انتخاب کنید تا یک یوزر یا همان کاربر جدید ساخته شود. تعداد یوزرهایی که میسازید، تعداد سرورها یا کاربرانی است که میخواهید به آن ها VPN Connection بدهید. یعنی اگر 10 کاربر دارید، 10 user میسازید.

سپس برای user اسم و رمز عبور تعیین کنید و روی Create بزنید.

روی user دوبار کلیک یا یک بار راست کلید کنید و properties را بزنید.

وارد تب Dial-in شوید. در اینجا از بخش Network Access Permission گزینه Allow Access را انتخاب کنید. سرور بهصورت پیشفرض گزینه Control access through NPS را انتخاب کرده بود. اما شما نیازی به آن ندارید. پس با انتخاب Allow Access اجازه دسترسی دهید و بعد ok را بزنید.

پروتکلهای احراز هویت در VPN

در راهاندازی VPN سرور 2022 مایکروسافت، چندین پروتکل احراز هویت (Authentication Protocols) وجود دارند. هر پروتکل دارای ویژگیها و سطوح امنیتی خاص خود است.

PAP (Password Authentication Protocol)

PAP یک پروتکل احراز هویت ساده است که رمز عبور کاربران را بهصورت متن ساده Plaintext و بدون رمزنگاری ارسال میکند. پیادهسازی این پروتکل بسیار ساده و آسان است ولی چون رمز عبور رمزگذاری نمیشود، امنیت بسیار پایینی دارد و همین آن را در برابر حملات شنود آسیبپذیر میکند.

SPAP (Shiva Password Authentication Protocol)

این پروتکل توسط Shiva Corporation توسعه داده شد و به گونهای طراحی شده است که رمزهای عبور کاربران را قبل از ارسال رمزنگاری میکند. اما سطح امنیت آن نسبت به پروتکلهای جدیدتر کمتر است. این پروتکل تقریبا منسوخ شده و کمتر مورد استفاده قرار میگیرد زیرا از الگوریتمهای رمزنگاری ضعیفتری استفاده میکند که در برابر حملات مدرن آسیبپذیرتر است.

CHAP (Challenge Handshake Authentication Protocol)

CHAP از یک فرآیند سه مرحلهای برای احراز هویت استفاده میکند و رمز عبور را رمزنگاریشده ارسال میکند. مزیت این پروتکل امنیت به نسبت بالاتر آن است اما همزمان پیچیدگی آن نیز افزایش یافته است زیرا این پروتکل نیازمند یک پایگاه داده است تا رمزهای عبور رمزنگاری شده را در آن ذخیره کند.

فرآیند CHAP سه مرحله دارد:

مرحله اول ارسال چالش: کاربر (کلاینت) تلاش میکند به سرور متصل شود. سرور یک مقدار چالش تصادفی (Random Challenge Value) را به کلاینت ارسال میکند. این مقدار چالش معمولا یک عدد تصادفی یا Nonce است که برای هر جلسه تولید میشود. این مقدار چالش بهمنظور جلوگیری از حملات تکرار (Replay Attacks) استفاده میشود، زیرا مقدار چالش در هر جلسه منحصربهفرد است.

مرحله دوم تولید و ارسال پاسخ: کلاینت با استفاده از رمز عبور کاربر و مقدار چالش دریافت شده از سرور، یک هش را تولید میکند. این هش معمولا با استفاده از الگوریتمهای رمزنگاری مانند MD5 تولید میشود. فرمول کلی برای تولید پاسخ به شکل زیر است:

response = hash(challenge + password)

سپس کلاینت این پاسخ هش شده را به سرور ارسال میکند.

مرحله سوم تایید: سرور پس از دریافت پاسخ از کلاینت، با استفاده از مقدار چالش اصلی و رمز عبور ذخیره شده برای کاربر، یک هش مشابه را تولید میکند. سرور، هش تولید شده خود را با پاسخ دریافت شده از کلاینت مقایسه میکند. اگر هر دو هش با هم مطابقت داشته باشند، کاربر معتبر شناخته شده و احراز هویت با موفقیت انجام میشود. در صورت عدم تطابق هشها، اتصال رد میشود و کاربر نمیتواند به سرور دسترسی پیدا کند.

MS-CHAP(Microsoft Challenge Handshake Authentication Protocol)

MS-CHAP نسخهای بهبود یافته از CHAP است که مایکروسافت آن را توسعه داده و مخصوص شبکههای ویندوز است. این پروتکل امنیت بیشتری نسبت به CHAP دارد و به کاربران اجازه میدهد تا رمز عبور خود را در صورت نیاز تغییر دهند. با این تغییرات، پیچیدگی پیادهسازی این پروتکل نیز افزایش یافته است. نسخههای قدیمیتر آن مانند MS-CHAPv1 مشکلات امنیتی دارند اما MS-CHAP-v2 امنیت بهتری را ارائه میدهد.

EAP (Extensible Authentication Protocol)

EAP یک پروتکل انعطافپذیر است که از چندین روش احراز هویت مختلف پشتیبانی میکند مانند EAP-TLS، EAP-TTLS و PEAP و غیره. مزیت این پروتکل این است که انعطافپذیری بالایی دارد که احراز هویت به روشهای متعددی را پشتیبانی میکند. همچنین اگر از EAP-TLS استفاده شود، امنیت بسیار بالایی خواهد داشت. این پروتکل علاوه بر پیچیدگی ، به زیرساختهای اضافی نیز نیاز دارد. مانند گواهینامههای دیجیتال.

EAP-TLS (EAP – Transport Layer Security)

EAP-TLS از گواهینامههای دیجیتال برای احراز هویت استفاده میکند و یکی از امنترین روشهای EAP است. به همین دلیل امنیت بسیار بالایی دارد و در مقابل حملات مرد میانی مقاوم است. اما هم هزینه آن برای پیادهسازی زیاد است و هم پیچیدگی آن زیرا برای مدیریت گواهینامهها به زیرساخت PKI (Public Key Infrastructure) نیاز دارد.

EAP-MSCHAPv2

این پروتکل ترکیبی از EAP و MS-CHAP است که توسط مایکروسافت پشتیبانی میشود و در پیادهسازیهای PEAP مورد استفاده قرار میگیرد. این پروتکل هم امنیت بیشتری نسبت به MSCHAP-v2 دارد و هم برای پیادهسازی در محیطهای ویندوزی نسبتا ساده است. این پروتکل برای مدیریت احراز هویت نیاز به سرور RADIUS دارد.

RADIUS server

Remote Authentication Dial-In User Service یک پروتکل شبکه است که خدمات احراز هویت، مجوزدهی و حسابداری (AAA: Authentication, Authorization, and Accounting) را ارائه میدهد. هنگامی که کاربر سعی میکند به شبکه متصل شود، کلاینت RADIUS که در اینجا همان VPN سرور است، اطلاعات کاربر (مانند نام کاربری و رمز عبور) را به سرور RADIUS ارسال میکند. سرور RADIUS اطلاعات کاربر را بررسی و تایید میکند. اگر اطلاعات صحیح باشد، کاربر به شبکه دسترسی پیدا میکند.

پس از اینکه احراز هویت با موفقیت انجام شد، سرور RADIUS میتواند مجوزهای دسترسی کاربر را تعیین کند. مانند محدودیتهای دسترسی، اولویتها و سایر تنظیمات مربوط به دسترسی به منابع شبکه. همچنین این سرور میتواند برای ثبت و نگهداری سوابق دسترسی کاربران به شبکه استفاده شود. مانند زمان شروع و پایان اتصال، مقدار دادههای منتقل شده و سایر جزئیات که به مدیران شبکه در مانیتور و نظارت کمک میکند.

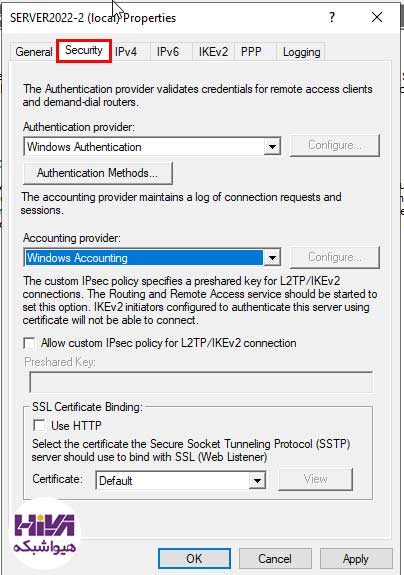

چون ما در این آموزش راهاندازی VPN سرور 2022، از RADIUS server استفاده نمیکنیم، از همین سرور VPN که ساختیم برای انجام این کارها استفاده میکنیم. برای این کار وارد تب security شوید. بخش authenticator provider را روی گزینه windows authenticator تنظیم کنید. این کار به آن علت است که یوزر، در ویندوز ساخته شده بود و از سرویسی که کار authentication را برای شما انجام دهد استفاده نمیکنید.

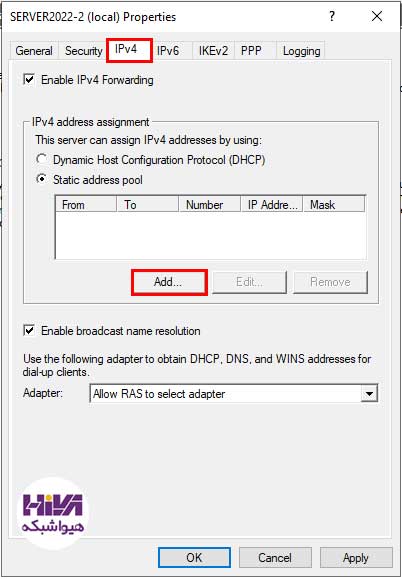

از تب IPv4 می توانید مشخص کنید که یوزرها از DHCP سرور، IP بگیرند یا خودتان بهصورت دستی به آنها IP میدهید. زیرا زمانی که کاربری از طریق VPN سرور، به شبکه متصل میشود،آدرس IP که به آن داده میشود، در رنج همان شبکه خواهد بود. اگر تیک گزینه اول یعنی DHCP را بزنید، توسط DHCP آیپی داده میشود. برای دستی وارد کردن گزینه static address pool را بزنید. سپس روی Add کلیک کنید.

در پنجره باز شده، رنج آیپی های مد نظر خود را مشخص کنید.

اگر IPv6 داشتید این تعیین رنج را در راهاندازی VPN سرور 2022، با IPv6 انجام دهید.

چنانچه قصد دارید در راهاندازی VPN سرور 2022، از پروتکل IKEv2 استفاده کنید از تب IKEv2 تنظیماتش را انجام میدهید. Internet Key Exchange Version 2 یا به اختصار IKEv2 توسط مایکروسافت و سیسکو، توسعه داده شد. این پروتکل بخشی از IPsec suit است و SA یا همان Security Association را مدیریت میکند. هچنین تضمین میکند که کلیدها بهطور امن رد و بدل میشوند.

همانطور که گفته شد، این پروتکل از IPsec استفاده میکند تا رمزنگاری، احراز هویت و تمامیت داده را تضمین کند.

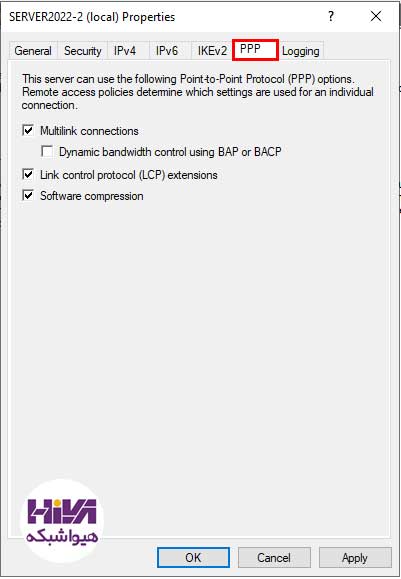

اگر قصد داشتید در راهاندازی VPN سرور 2022، از پروتکل PPP استفاده کنید از تب PPP تنظیماتش را انجام دهید.

در راهاندازی VPN سرور 2022، اگر میخواهید لاگهای آن ثبت شود، از تب Logging آن را تنظیم کنید.

ساخت vpn connection در کلاینت

حالا نوبت تنظیمات کلاینت است. وارد Control Panel شوید و network and sharing center را انتخاب کنید تا پنجره زیر برای شما باز شود. روی set up a new connection or network بزنید.

در ادامه راهاندازی VPN سرور 2022، برای متصل کردن کلاینت به VPN، نیاز دارید که آیپی سرور VPN خود را داشته باشید. اگر نمیدانید آدرس IP آن چیست، برای پیدا کردن آن دستور ipconfig را در خط فرمان (CMD) در سرور VPN وارد کنید.

حال که آدرس IP سرور VPN خود را پیدا کردید. در کلاینت، گزینه Connect to a workplace را بزنید.

در ادامه راهاندازی VPN سرور 2022، در این صفحه از شما میپرسد که آیا میخواهید مستقیما به آن کمپانی متصل شوید یا میخواهید VPN بزنید. چون شما میخواهید به سرور VPN متصل شوید باید گزینه اول را انتخاب کنید.

آدرس IP سرور VPN که قبلا پیدا کردید را در فیلد internet address بالا وارد کنید و در فیلد Destination name یک نام دلخواه انتخاب کنید. سپس next را بزنید.

حالا username و password کاربری که قبلا به آن دسترسی داده بودید را وارد کنید. و گزینه connect را بزنید.

در این مرحله صبر کنید تا عملیات اتصال انجام شود.

در ادامه راهاندازی VPN سرور 2022، هنگامی که اتصال با موفقیت انجام شود، نوشته You are connected در بالای پنجره نمایش داده میشود.

تست و بررسی

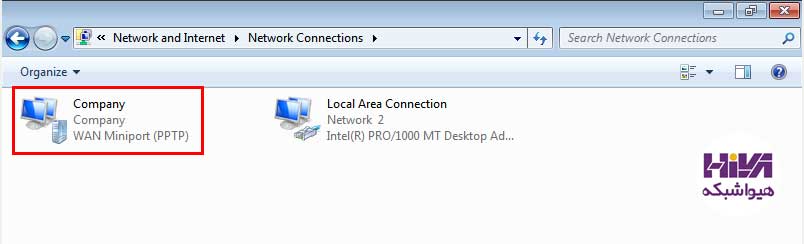

در ادامه راهاندازی VPN سرور 2022، برای تست و بررسی این اتصال وارد change adapter setting شوید.

آیکون connection ی که ساختید باید در این قسمت نمایان باشد.

اگر در کلاینت cmd (خط فرمان) را باز کنید و دستور ipconfig را وارد کنید، خواهید دید که آدرس IP کلاینت در رنجی که در راهاندازی VPN سرور 2022 مشخص کرده بودید، به کلاینت داده شده است. علاوه بر این آدرس IP قبلی خودش را هم دارد. کلاینت شما با آیپی اکتیو دایرکتوری که سرور VPN در آن جوین شده باشد نیز، ping می شود.

خدمات ما در مجموعه هیواشبکه شامل :

شرکت فنی و مهندسی هیوانوآوران داده گستر : مجری طراحی ، پیاده سازی ، پشتیبانی پروژه های شبکه و امنیت در استان گیلان – رشت و شهرها و استانهای همجوار

آموزشگاه تخصصی هیواشبکه : برگزار کننده دوره های تخصصی شبکه و امنیت ، پیکربندی سرور HP ، مجازی سازی ، MCSA 2016 ، نتورک و … به صورت حضوری با مجوز از سازمان فنی و حرفه ای و آموزش کارکنان دولت در رشت ، استان گیلان و به صورت مجازی در سراسر کشور

مرسی بابت توضیحات کامل و گویا.

فقط یه سوال: الان میشه به سرور ویپیان زد ولی کلاینت اینترنت نداره. چطوری میشه بعد از اینکه به سرور ویپیان زدیم از اینترنت سرور استفاده کنیم؟

5

سلام و احترام

از همراهی و لطف شما سپاسگزاریم.

در پاسخ به پرسش شما:

اگر کلاینت پس از اتصال به سرور VPN به اینترنت دسترسی ندارد، احتمالاً پیکربندی مربوط به Internet Sharing یا NAT Routing بهدرستی انجام نشده است.

برای اینکه کلاینتها پس از اتصال، از اینترنت سرور استفاده کنند، مراحل زیر را بررسی بفرمایید:

در سرور ویپیان، نقش Routing and Remote Access (RRAS) باید فعال و پیکربندی شده باشد.

در تنظیمات RRAS، بخش NAT را برای اینترفیس متصل به اینترنت فعال نمایید.

اطمینان حاصل کنید که گزینه “Enable IP routing” در تنظیمات RRAS فعال است.

بررسی شود که کلاینتها، gateway پیشفرضشان را از طریق اتصال VPN دریافت میکنند. این گزینه در تنظیمات پروفایل VPN قابل تنظیم است.

در صورت نیاز، از فرمان route print در کلاینت برای بررسی جدول مسیریابی استفاده نمایید.

در صورت نیاز به راهنمایی تصویری، خوشحال میشویم راهنمای تکمیلی ارسال نماییم.

با احترام

تیم فنی هیواشبکه

4

سلام و وقت بخیر

ممنون از آموزش خوبتون

من طبق این آموزش ، مو به مو انجام دادم ولی در آخر موقع وصل شدن کلاینت این خطا را بهم داد

The remote connection was not made because the name of the remote access server did not resolve

ممنون میشم اگه راهنمایی و کمک کنین

5

سلام و احترام

از اینکه آموزش ما را مطالعه کردید و بازخوردتان را با ما به اشتراک گذاشتید، سپاسگزاریم.

در خصوص خطایی که دریافت کردهاید:

The remote connection was not made because the name of the remote access server did not resolve

این پیام معمولاً به این معناست که نام سروری که در کلاینت VPN وارد کردهاید، در DNS قابل resolve شدن نیست یا به درستی تنظیم نشده است.

لطفاً موارد زیر را بررسی فرمایید:

اطمینان حاصل کنید که نام سروری که وارد کردهاید (مثلاً vpn.example.com) در DNS قابل دسترسی است یا در فایل hosts سیستم کلاینت تعریف شده است.

در صورت استفاده از آدرس IP به جای نام دامنه، این خطا نباید ظاهر شود. میتوانید برای تست، موقتاً از IP استفاده نمایید.

از صحت تنظیمات رولهای فایروال و پورتهای موردنیاز (مانند 1723 برای PPTP یا 443 برای SSTP) نیز مطمئن شوید.

در صورت نیاز به بررسی بیشتر، خوشحال میشویم تنظیمات شما را بهصورت دقیقتر بررسی کنیم.

موفق باشید

تیم پشتیبانی هیواشبکه

4

بسیار عالی . مرحله به مرحله توضیح داده شد.

40

سلام و خسته نباشین از راهنمایی کامل و جامع شما دوستان عزیز، ممنون میشم در قسمت کلاینت در موبایل نیز اگر تنظیمات خاصی مورد نیاز هست بفرمایین.

لازم به ذکر بهتر است اینطور بگم که من سروری در یک شبکه محلی دارم که روی اون نرم افزار smartptt نصب هست، حالا میخوام با استفاده از نرم افزار smartptt mobile به صورت کلاینت بهش وصل بشم.

با تشکر از عوامل هیوانت

10

سلام وقت بخیر

ممنون از لطف شما 🙏

برای اتصال کلاینت موبایل به سروری که داخل شبکه محلیه، اول باید از طریق VPN موبایل رو به اون شبکه وصل کنید. بعدش نرمافزار SmartPTT Mobile بتونه سرور رو ببینه.

نکات مهم برای تنظیم کلاینت موبایل:

روی گوشی باید پروتکل VPN هماهنگ با سرور (مثلاً L2TP یا SSTP) تنظیم بشه.

IP سرور رو بهدرستی وارد کنید؛ اگر از اینترنت وصل میشید، Public IP یا DDNS لازم دارید.

بعد از اتصال VPN، حتماً تست کنید که گوشی میتونه IP لوکال سرور (مثلاً 192.168.x.x) رو پینگ کنه.

در SmartPTT Mobile، آدرس سرور رو همون آیپی لوکالی وارد کنید که از طریق VPN قابل دسترسه.

در صورت نیاز به راهنمایی مرحلهبهمرحله در خدمتیم.

با احترام

تیم فنی هیواشبکه

9