امن سازی بستر ذخیره سازی

همانطور که میدانید امروزه تهدیدات و مخاطرات زیادی دارایی ها و سرمایه های سازمانی را تهدید میکند. در واقع امن سازی با ارائه راه کارها و ابزارهای مهم از سیستم کامپیوتری در برار تهدیدات محافظت میکند.

این حافظت در لایه های مختلف ارائه میشود، منظور از حفاظت در لایه های مختلف، حفاظت در سطح میزبان، سطح برنامه کاربردی، سطح سیستم عامل، سطح کاربر، سطح فیزیکی و تمامی سطوح پایینی آن می باشد و هر یک از سطح های نام برده شده نیازمند روش منحصر به فرد و یکتایی از امن سازی میباشد.

شرکت های مطرحی که ذخیره ساز ارائه می دهند، موارد زیر میباشند:

- Hitachi

- HPE

- Dell EMC

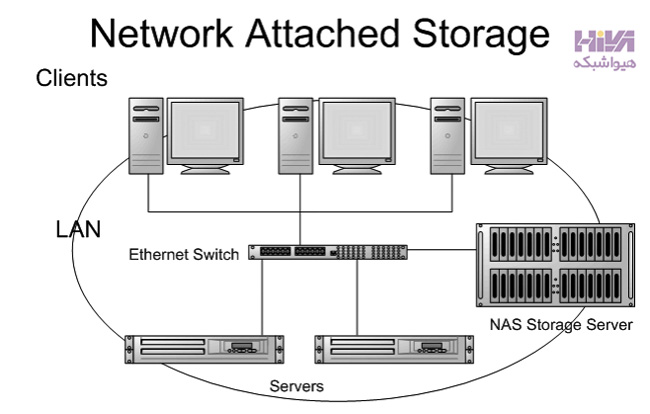

ذخیره اطلاعات به روش NAS

بر اساس ساختارهای شبکه ای، زیرساخت های سخت افزاری، سیستم عامل، نرم افزارهای مورد نیاز و کاربردی، از ابزارهای متفاوتی برای ذخیره سازی در شبکه استفاده میشود. یکی از انواع روش های ذخیره سازی شبکه Network Attached Storage یا NAS (استوریج متصل به شبکه) میباشد.

Network Attached Storage به روشی گفته میشود که تمامی هاردها بر روی سخت افزار Storage قرار گرفته و اقدام به اشتراک گذاری اطلاعات بر بستر شبکه میگردد. در واقع استفاده از این روش، به شرط اتصال آن به شبکه است. برای این کار از طریق پروتکل IP/TCP به Storage متصل شده و از آن سرویس میگیریم.

این استوریج ها به سادگی فضایی مرکزی، محلی و بسیار در دسترس را برای ذخیره سازی فایل ها و فولدرهای حیاتی سازمانی را فراهم میکنند که نسبتاً دارای سرعت انتقال بالا و مطلوبی هستند. استفاده از این روش به سازمان هایی توصیه میشود که هزینه نصب و راه اندازی مقرون به صرفه برایشان در اولویت است.

Storage Area Network یا SAN

Storage Area Network یا SAN (استوریج شبکه منطقهای) بر پایه FC ،FCOE و… میباشد و برای سازمان هایی که دارای چندین مرکز داده میباشند و نیاز به ذخیره سازی بلوک با کارایی بالایی دارند طراحی میشود. این ماشین که مجموعه ای از دیسک های ذخیره سازی اطالاعات است، به کمک HBA و بهره گیری از Switch SAN با دیگر سرورها ارتباط برقرار میکند و اطالاعات را به صورت بلوکی Access Level-Block در اختیار اجزا شبکه قرار میدهد که میتوان اطلاعات را به صورت مشترک در بین تمامی اجزای شبکه ذخیره کرد. هر سرور در شبکه میتواند به حافظه اشتراکی دسترسی داشته باشد.

دلایل امن سازی ذخیره ساز

یکی از دارایی های مهم سازمان، اطلاعات و داده های آن سازمان میباشد. با امن سازی بستر Storage خطراتی که داده ها و اطلاعات سازمان را تهدید میکند از بین رفته و دسترسی پذیری و حفاظت اطلاعات برای سازمان فراهم میشود.

از مزایای امن سازی ذخیره ساز میتوان به موارد زیر اشاره کرد:

- از اطلاعات در برابر نفوذ و حمله های خارج از سازمان محافظت میکند.

- از اطلاعات در برابر رخنه های امنیتی داخلی و خارجی محافظت میکند.

- محتوای اطلاعات را در برابر ایجاد تغییرات محافظت میکند.

لایه های بستر ذخیره ساز و خطرات احتمالی

لایه های سخت افزاری به 2 دسته SAN و NAS تقسیم میگردد که هر دوی این موارد، برای ارائه سرویس های خود از 4 لایه به صورت مشترک استفاده میکنند:

- تجهیزات موجود در شبکه

- دسترسی به اطلاعات

- ارتباطات

- مدیریت

حال به بررسی هر یک از این لایه ها به صورت جداگانه در هر ذخیره ساز میپردازیم.

بررسی لایه های NAS و مخاطرات آن

لایه شماره 1، تجهیزات موجود در شبکه:

ذخیره ساز NAS به دلیل ارایه سرویس ها بر اساس اشتراک گذاری اطلاعات در TCP/IP با مخاطرات زیادی مواجه است.

یکی از دلایل رخنه های امنیتی، دسترسی ناخواسته به دلیل وجود گذرواژه های ضعیف و یا استفاده از گذرواژه های پیشفرض ذخیره ساز میباشد، از طرفی دیگر صرف اینکه به واسطه کلمه کاربری و گذرواژه، امنیت در ذخیره ساز به طور کامل برقرار می شود نیز یکی از دلایل حفره های امنیتی میباشد.

لایه شماره 2، دسترسی به اطلاعات:

برای ذخیره اطلاعات در ذخیره ساز NAS از تکنولوژی های CIFS، SMB، NFS استفاده میشود که امکان دسترسی و رخنه امنیتی به آن ها از راه های زیر صورت پذیر میباشد:

- از کلمات کاربری یکسان و گذرواژه های ساده برای دسترسی به اطلاعات اشتراک گذاری استفاده شود.

- دسترسی به محتوای CIFS با استفاده از روش غیر امن LanMan

- ایجاد اشتراک برای سرویس های NFS به صورت یکپارچه و عمومی

- تبادل در NFS بر پایه Text Clear که بستری برای Sniff تبادل اطلاعات را ایجاد می کند.

- از بین رفتن یکپارچگی اطلاعات به دلیل وجود بدافزارها، ویروس ها، Worm ها و حملات DDOS

لایه شماره 3، ارتباطات

همانطور که قبلا به آن اشاره کردیم، سرویس های NAS بر پایه IP میباشند و تهدیداتی مانند حملات DOS ،Hijacking Session و spoofing-IP برای این گونه سرویس های ذخیره سازی وجود دارد.

لایه شماره 4، مدیریت

مدیریت شامل نظارت و پیکربندی تجهیزات، ایجاد سرویس و اختصاص آن ها به کاربران میباشد.

- به دلیل برقراری ارتباط بر پایه Text مانند HTTP و Telnet، احتمال Sniff کردن گذرواژه ها به وجود می آید و این امر موجب رخنه های امنیتی میشود.

- استفاده از گذرواژه های ضعیف و یا پیشفرض و ایجاد رخنههای امنیتی

- ایجاد دسترسی های موقت و یا در اختیار قرار دادن دسترسی های Admin به کاربران

بررسی لایه های SAN و مخاطرات آن

لایه شماره 1، تجهیزات موجود در شبکه

به دلیل اینکه تمامی سرورهای موجود در ذخیره ساز SAN به اطلاعات دسترسی دارند، ممکن است خطرات زیر پیش بیاید:

- به واسطه استفاده از گذرواژه های سست و غیر امن در سیستمعامل های موجود در شبکه، دسترسی های ناخواسته ایجاد شود.

- بر اساس سرویس ها و نرم افزار های Publish شده بر روی سرور های موجود در شبکه SAN که شامل سرویس های DNS ، Gateway و نرم افزار هایی مانند Oracle ،Exchange و SAP و … میباشد باعث ایجاده رخنه و حفره های امنیتی میشوند.

لایه شماره 2، دسترسی به اطلاعات

در Storage های SAN ، اطلاعات به صورت مستقیم و بلاک نگهداری میشوند. به همین دلیل سرور ها، سرویس ها و نرمافزار ها به صورت مستقیم بر روی فضای ایجاد شده بر روی ذخیره ساز قابلیت فعالیت دارند که این عمل موجب بروز رخنه امنیتی می شود که شامل موارد زیر میباشد:

- به دلیل استفاده از گذرواژه های سست و غیر استاندارد دسترسی ناخواسته به وجود میآید.

- به دلیل عدم رعایت امنیت اطلاعات دسترسی ناخواسته به اطلاعات ایجاد میشود.

- به دلیل ویروسها، Worm ها و حملات، اطلاعات از بین میرود.

- واسطه دسترسی به سرور های موجود در شبکه SAN سرقت اطلاعات به وجود میآید.

لایه شماره 3، ارتباطات

همانطور که قبلا اشاره کردیم، ارتباطات در ذخیره ساز های SAN به کمک HBA و بهرهگیری از Switch SAN با دیگر سرورها ارتباط برقرار میکند. در این روش برای انتقال اطلاعات از فیبر نوری استفاده میشود. استفاده از این روش معمولا امن تر از روش های دیگر است ولی برای اینکه بتوان به بالاترین میزان امنیت دست پیدا کرد، پیشنهاد میشود از راهکارهای مختلف استفاده کرد.

همه تجهیزات جهت برقراری ارتباط با یکدیگر در بستر SAN از Name Wide World (NWW) استفاده میکنند، یکی از راه های دستیابی به اطلاعات در این زیر ساخت، Spoof یا جعل کردن WWN میباشد، بنابراین این مساله یکی دیگر از راه های رخنه در اطلاعات سازمان میباشد.

- Switch SAN ها به طور مناسبی پیکربندی نشوند.

- دسترسی به اطلاعات به وسیله Man In The Middle و سرقت اطلاعات

- از پیکربندی های پیش فرض در ذخیره ساز استفاده شود.

لایه شماره 4، مدیریت

- به دلیل ارتباطات بر پایه Text همانند HTTP و Telnet رخنه های امنیتی به دلیل Sniff کردن گذرواژه ها به وجود میآید.

- به دلیل استفاده از گذرواژه های ضعیف و یا پیشفرض رخنه های امنیتی به وجود میآید.

- ایجاد دسترسی های موقت و یا در اختیار قرار دادن دسترسی های Admin به کاربران باعث رخنه امنیتی می شود.

حال که 4 لایهی هر کدام از ذخیره سازها و تهدیدات موجود را بررسی کردیم، به بررسی امن سازی در لایه های هر ذخیره ساز میپردازیم:

امن سازی NAS

جهت امن سازی ذخیره ساز های NAS اقدامات زیر صورت می گیرد:

لایه شماره 1، تجهیزات

- جهت مدیریت دسترسی از Two-Factor Authentication مانند SSL ،Biometric ها و Tokenها استفاده شود.

- جهت ایجاد دسترسی های مختلف ازList Control Access استفاده شود.

- گذرواژه های قوی و با حداکثر کاراکتر استفاده شده و به صورت دوره ای تعویض شود.

- گذرواژه های پیشفرض عوض شود.

- سیستمعامل ها و سرویس های آنها نظارت شود.

- بر پیغام های خطای ذخیره ساز نظارت شود.

- از بروزرسانی ها و بسته های امنیتی مربوط به ذخیره ساز استفاده شود.

- از ابزارهای Scanner مانند Nessus و SAINT استفاده شود.

- سیستمعامل های موجود ایمنسازی شود.

لایه شماره 2، دسترسی به اطلاعات

- اطلاعات بر اساس سیاست های سازمان دستهبندی شود.

- بر اساس دستهبندی های انجام شده، دسترسی های مختلف ایجاد شود.

- با استفاده از ابزارهای موجود، رمزنگاری اطلاعات صورت پذیرد.

- با استفاده از الیسنس های مربوطه، رمزنگاری ذخیره ساز انجام گیرد.

- جهت ایجاد دسترسی به کاربران، از NTLMv2 CIFS استفاده شود.

- جهت اختصاص فضای موجود بر روی ذخیره ساز NAS از Address IP مربوط به سرویس گیرندگان استفاده شود.

- با استفاده از ابزارهای ضد ویروس و Malicious، از اطلاعات محافظت شود.

لایه شماره 3، ارتباطات

امن سازی در بستر NAS، همانند امن سازی بستر شبکه میباشد که به تعدادی از آنها میپردازیم:

- تجهیزات Firewall در شبکه NAS استفاده شود.

- جهت جداسازی ترافیک NAS از VLAN استفاده شود.

- بر ترافیک موجود، نظارت شود.

لایه شماره 4، مدیریت

- Telnet و HTTP غیر فعال شود.

- SSH و HTTPS فعال شود.

- کاربری مختلف با سطوح دسترسی مختلف ایجاد گردد.

- جهت اعتبارسنجی کاربران از مکانیزم قوی همانند Factor-Two ،Token و Biometric استفاده شود.

- از گذرواژه های مستحکم استفاده شود و گذرواژه های پیشفرض تغییر کند.

- گذرواژه ها به صورت زمانبندی شده تغییر کند.

- برای ایجاد سطوح مختلف کاربری از Control Access List استفاده شود.

- برای سرور ها و سرویس گیرندگان مختلف، سطوح مختلف دسترسی ایجاد شود.

امن سازی SAN

اقدامات زیر جهت امن سازی ذخیره ساز های SAN انجام می گیرد:

لایه شماره 1، تجهیزات

- از کلیدهای عمومی و خصوصی در سیستمعامل های موجود در شبکه استفاده شود.

- از Two-Factor Authentication SSL ،Biometric ها و Tokenها برای اعتبارسنجی کاربران استفاده شود.

- از Access Control List استفاده شود.

- از گذرواژه ها ی قوی استفاده شده و گذرواژه ها ی پیش فرض تغییر کند.

- گذرواژه ها به صورت زمان بندی شده تغییر کند.

- با استفاده از ابزارهای مربوطه بر سیستم عامل ها نظارت شود.

- از به روز رسانی ها و بسته های امنیتی ارائه شده توسط شرکت سازنده استفاده شود.

- از Scanner های موجود مانند Nessus ، SAINT و …. استفاده شود.

- سرویس های غیر ضروری بر روی سیستم عامل های موجود غیرفعال شود.

- برای افزایش امنیت سرور ها از ابزارهایی مانند Tripwire استفاده شود.

لایه شماره 2، دسترسی به اطلاعات

- بر اساس سیاست های سازمان اطلاعات دسترسی شود.

- بر اساس دسته بندی اطلاعات کاربری جدید ودسترسی مختلف ایجاد شود.

- برای سرور ها و سیستم عامل های مختلف از ابزار رمزنگاری استفاده شود.

- با استفاده از لایسنس های موجود هارد دیسک های ذخیره ساز، رمزنگاری شود.

- برای ایجاد دسترسی های مختلف، از NTLMv2 CIFS استفاده شود.

- ایجاد امنیت به واسطه استفاده از Masking LUN و Number Unit Logical

- بر اساس WWN و Number Unit Logical فضای مورد نیاز اختصاص داده شود.

- بر سرور ها و نرم افزارهای آن ها نظارت شود.

- از آنتی ویروس بر روی سیستم عامل های موجود استفاده شود.

لایه شماره 3، ارتباطات

- برای جداسازی و مدیریت ارتباطات میان ذخیره ساز SAN و سرور ها، Zoning ایجاد شود.

- برای ایجاد Zoning جهت بالا بردن امنیت، از روش Port و WWN استفاده شود.

- برای جلوگیری از Spoof شدن WWN ها، Binding Port استفاده شود.

- از روش های توصیه شده شرکت سازنده، استفاده شود.

- شبکه مدیریتی موجود از شبکه اصلی سازمان جدا شود.

- جهت امنیت شبکه SAN از Firewall و IDS استفاده شود.

- ترافیک موجود بر روی شبکه نظارت شود.

لایه شماره 4، مدیریت

- Telnet و HTTP غیرفعال شود.

- SSH و HTTPS فعال شود.

- کاربران مختلف با سطوح دسترسی مختلف ایجاد شود.

- از Two-Factor Authentication SSL ،Biometric ها و Tokenها برای اعتبارسنجی کاربران استفاده شود.

- از گذرواژه ها ی قوی استفاده شود و به صورت دوره ای عوض شود.

- گذرواژه ها ی پیش فرض تغییر داده شد.

- ذخیره ساز ها بر روی یک میزبان به صورت متمرکز مدیریت شود.

منبع: افتا

هیواشبکه

ما در مجموعه هیواشبکه شامل :

شرکت فنی و مهندسی هیوانوآوران داده گستر : مجری طراحی ، پیاده سازی ، پشتیبانی پروژه های شبکه و امنیت در استان گیلان – رشت و شهرها و استان های همجوار

آموزشگاه تخصصی هیواشبکه : برگزار کننده دوره های تخصصی شبکه و امنیت ، پیکربندی سرور HP ، مجازی سازی ، MCSA 2016 ، نتورک و … به صورت حضوری با مجوز از سازمان فنی و حرفه ای و آموزش کارکنان دولت در رشت ، استان گیلان و به صورت مجازی در سراسر کشور

در خدمت شما عزیزان هستیم.

هیچ دیدگاهی نوشته نشده است.