سیستم تشخیص نفوذ

همان طور که در مقاله قبلی (سیستم تشخیص نفوذ – قسمت اول ) بیان شد، یک مدیر امنیتی می تواند شبکه خود را با استفاده از سیستم تشخیص و جلوگیری از نفوذ در مقابل مهاجمان و نفوذگر های شبکه محافظت کرده و امنیت شبکه خود را حفظ کند. در این مقاله به ادامه سایر دسته بندی های سیستم های تشخیص نفوذ می پردازیم.

سیستم تشخیص نفوذ توزیعشده (DIDS)

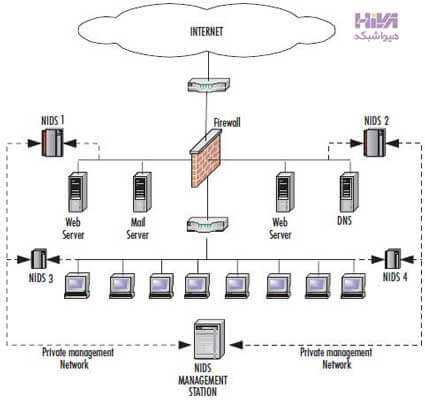

استاندارد سیستم تشخیص نفوذ توزیعشده در یک معماری مدیریت و کاوشگر عمل میکند و شامل چندین NIDS یا HIDS و یا ترکیبی از هر دو همراه با ایستگاه مدیریت متمرکز است. حسگرهای تشخیص سیستم تشخیص نفوذ از راه دور مستقر شده و به ایستگاه مدیریت متمرکز گزارش میدهند.

گزارش حملهها بهصورت دورهای به ایستگاه مدیریت مرکزی ارسال شده و میتواند در یک پایگاه داده مرکزی ذخیره گردد. همچنین مشخصات یک حمله جدید می تواند به حسگرهای موردنیاز منتقل شود. قوانین مربوطه برای هر حسگر متناسب با نیاز آن مستقل است.

شکل 3 یک سیستم تشخیص نفوذ توزیعشده را نشان میدهد که شامل چهار حسگر و ایستگاه مدیریت متمرکز است. حسگر NIDS یک و دو در حالت بیقاعده عمل کرده و از سرورهای عمومی محافظت میکنند. همچنین حسگرهای NIDS سه و چهار از سیستمهای میزبان در یک پایگاه محاسباتی مطمئن، محافظت میکنند. شبکه انتقال بین حسگرهای NIDS و ایستگاه مدیریتی میتواند بهصورت خصوصی بوده و یا از زیرساخت موجود (همراه با امنیت بیشتر بهوسیله رمزنگاری یا فناوری شبکههای خصوصی مجازی جهت انتقال دادههای مدیریتی) استفاده شود.

شکل 3: مثالی از سیستمهای تشخیص نفوذ توزیعی

یکی از معایب سیستمهای تشخیص نفوذ توزیعی، پیچیدگی زیاد است. محدودهها و عملکردها از یک تولیدکننده به تولیدکننده دیگر، بسیار متغیر است و با توجه به این امر، مشخصات یک DIDS بهطور مشخصی نخواهد بود.

انواع روشهای تشخیص نفوذ

یک معیار دیگر در سیستمهای تشخیص نفوذ از نقطهنظر تشخیص و پردازش است. به منظور مقابله با نفوذگران به سیستمها و شبکههای کامپیوتری روشهای متعددی جهت شناسایی نفوذ و اقدامات غیرقانونی وجود دارد که بر معیار آن روش ها، نفوذ را تشخیص می دهند. روشهای تشخیص نفوذ به دو دسته تقسیم میشوند:

- روش تشخیص نفوذ مبتنی بر ناهنجاری (Anomaly Based Intrusion Detection)

- روش تشخیص نفوذ مبتنی بر امضا (Signature Based Intrusion Detection)

روش تشخیص نفوذ مبتنی بر ناهنجاری

یک ناهنجاری ممکن است نشاندهنده یک نفوذ باشد. درواقع در این روش آنالیزگر به دنبال موارد غیرمعمول میگردد. برای انجام این کار، اطلاعات جمعآوریشده بررسی میشوند تا مواردی که نشاندهنده اعمال غیرمعمول هستند پیدا شوند. معیارهای متعددی در تشخیص ناهنجاریها به کار گرفته میشود که در شکل 4 طبقهبندی کاملی از سیستم تشخیص نفوذ مبتنی بر ناهنجاری را نشان میدهد.

در Anomaly-based NIDS، نفوذها بهوسیله مقایسه رویدادهای جاری مشاهده شده با وقایع از پیش تعیین شده شناسایی خواهند شد. بدینصورت که مشخصات وقایع جمعآوریشده بر اساس یک الگوی خاص در نظر گرفتهشده و سپس با رویداد جدید مقایسه صورت میگیرد.

شکل 4 سیستم تشخیص نفوذ مبتنی بر ناهنجاری

روش تشخیص نفوذ مبتنی بر امضا

در این روش نفوذها توسط مقایسه بستهها با الگوهای از پیشساخته شده که امضا نامیده میشوند و در یک پایگاه داده تعریف شدهاند، شناسایی خواهند شد. این دسته از روشها تنها قادر به شناسایی نفوذهای از پیش تعریف شده هستند و در صورت بروز حملههای جدید در شبکه، نمیتوانند آنها را تشخیص دهند و مدیر شبکه باید امضای نفوذهای جدید را به ids اضافه کند. از مزایای این روش نسبت به روش تشخیص مبتنی بر ناهنجاری، دقت بالا در شناسایی نفوذهایی است که امضای آنها بهطور مشخص به سیستم داده شده است.

روشهای برخورد و پاسخ به نفوذ

سیستمهای تشخیص نفوذ بر اساس اطلاعات رویدادها، تجزیهوتحلیل امضاهای حملهها به آنها پاسخ میدهند. این پاسخها به دو صورت فعال و غیرفعال تقسیم میشوند. پاسخهای غیرفعال برخلاف پاسخهای فعال برای تمامی ids ها قابل دسترس است.

پاسخ غیرفعال

اطلاعاتی از نفوذهای تشخیص داده شده که شامل آدرس IP مبدأ نفوذ، آدرس IP مقصد نفوذ، نتیجه نفوذ، راهکار جلوگیری از نفوذ و گزارشهای رویداد مربوطه، در یک فایل ورودی ثبت می شود. سپس از طریق روشهای مختلف مانند پیام روی کامپیوتر و یا نامه الکترونیکی به مدیر امنیتی ارسال شده و مورد تجزیهوتحلیل قرار خواهد گرفت. در این حالت از رخداد یک حمله جلوگیری نمیشود.

پاسخ فعال

سیستمهای تشخیص نفوذ پس از به دست آوردن اطلاعات مربوط به وقایع و بررسی آنها، اگر آن رویداد به عنوان یک حمله تشخیص داده شود به آن پاسخ می دهد. پاسخ لازم بهصورت ارسال یک هشدار، یک فایل که حاوی اطلاعات ثبتشده از رویداد مربوطه به مدیر شبکه، تنظیم مجدد قوانین دیواره آتش و قطع ارتباط TCP خواهد بود. هدف اصلی از پاسخ فعال، متوقف کردن یک حمله در لحظه وقوع است.

برای مشاهده ی کلیه ی آموزش های مربوط به امنیت را بر روی همین لینک کلیک کنید.

هیواشبکه

ما در مجموعه هیواشبکه شامل :

شرکت فنی و مهندسی هیوانوآوران داده گستر : مجری طراحی ، پیاده سازی ، پشتیبانی پروژه های شبکه و امنیت در استان گیلان – رشت و شهرها و استان های همجوار

آموزشگاه تخصصی هیواشبکه : برگزار کننده دوره های تخصصی شبکه و امنیت ، پیکربندی سرور HP ، مجازی سازی ، MCSA 2022 ، نتورک و … به صورت حضوری با مجوز از سازمان فنی و حرفه ای و آموزش کارکنان دولت در رشت ، استان گیلان و به صورت مجازی در سراسر کشور

در خدمت شما عزیزان هستیم.

نظرات