جامعترین راهنمای اصول امنیت شبکه: 10 اصل حیاتی

در چشمانداز پیچیده و بهسرعتدرحالتحول امنیت شبکه، سازمانها نیازمند نگاهی جامع و همزمان تخصصی به مولفههای کلیدی حفاظت اطلاعات و زیرساختها هستند. در این مقاله، ده ستون بنیادین امنیت مدرن را با نگاهی فراتر از تعاریف کلاسیک بررسی میکنیم؛ از ابزارهای فنی همچون EDR و فایروال، تا پارادایمهای انسانی نظیر امنیت رفتاری کاربران. تمرکز ما بر رویکردهای نوین، چالشهای جاری، و ترندهای آینده است تا به مدیران و متخصصان این حوزه کمک کند تصمیمات دقیقتری اتخاذ کنند.

در دنیای دیجیتال پرریسک امروز، داشتن یک دیوار آتش یا آنتیویروس بهتنهایی برای حفاظت از داراییهای اطلاعاتی سازمان کافی نیست. امنیت شبکه مدرن نیازمند یک چارچوب جامع و هماهنگ است؛ چیزی فراتر از ابزار و بیشتر بهسمت فهم عمیق رفتار، داده، تهدید و ساختار.

فهرست مطالب

1/10 اصول امنیت شبکه: معماری DLP

Data Loss Prevention: حفاظت از دادهها در عصر شفافیت و پراکندگی

Data Loss Prevention دیگر به ابزارهایی برای مسدودسازی USB یا مانیتورینگ ایمیل خلاصه نمیشود. در عصر SaaS، BYOD، و همکاری ابری، DLP به یک معماری پیچیده تبدیل شده که باید در لایههای مختلف، از Endpoint تا Cloud، رفتار داده را بفهمد، ارزیابی کند و واکنش نشان دهد.

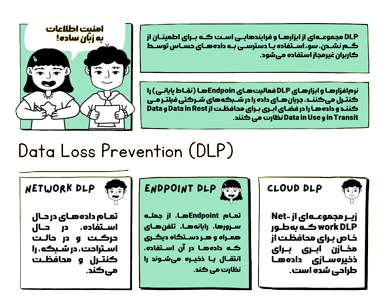

تعریف فنی

DLP مجموعهای از تکنولوژیها، سیاستها و رویههاست که برای جلوگیری از خروج ناخواسته یا غیرمجاز دادههای حساس طراحی شده. این دادهها میتوانند در حال استفاده (Data in Use)، در حال انتقال (Data in Transit) یا در حالت ذخیره (Data in Rest) باشند.

چالشهای امروز

- رشد ابزارهای Collaboration مثل ایتا، Slack و Google Docs انتقال داده را پنهانتر کرده.

چرا؟

انتقال داده در کانالهای غیررسمی و غیرردیابی

در گذشته، خروج داده بیشتر از طریق ایمیل یا USB بود؛ یعنی کانالهایی که معمولا توسط DLP سنتی مانیتور میشدند. اما امروزه کاربران میتوانند یک فایل حساس را در یک گفتوگوی شخصی در Slack یا چت خصوصی در Slack، تلگرام یا ایتا ارسال کنند. این انتقال معمولا رمزنگاریشده است و توسط ابزارهای قدیمی شناسایی نمیشوند.

استفاده از APIهای رمزنگاریشده و Cloud-based

بیشتر ابزارهای همکاری مدرن مبتنی بر وب هستند و با HTTPS رمزنگاری شده کار میکنند. این یعنی محتوای تبادلشده در سطح شبکه قابل مانیتور نیست مگر اینکه ابزار DLP بتواند روی Endpoint عمل کند یا یکپارچه با API آن سرویس باشد (که اغلب پیچیده است).

شکلگیری دادههای حساس در دل گفتگوها

تصور کنید کارمندی در یک کانال عمومی ایتا اطلاعات مشتری یا شماره کارت اعتباری را تایپ کند. این داده هیچوقت بهصورت فایلی از سیستم خارج نمیشود. بلکه در داخل Cloud «متولد» میشود. DLP سنتی که به خروج داده توجه میکند، این سناریو را اصلا نمیبیند چون داده هرگز خارج نشده است – فقط «آشکار» شده است.

امکانات اشتراکگذاری دائمی

در Google Docs اگر کسی لینکی با سطح دسترسی Anyone with the link ایجاد کند و آن را در یک محیط چت به اشتراک بگذارد، آن لینک، در عمل یک مسیر فرار داده است. اما از دید ابزارهای سنتی، این فقط یک لینک است، نه خروج داده.

سرعت و لحظهای بودن تعاملات

ابزارهای Collaboration برای لحظهای بودن طراحی شدن، و همین باعث میشود انتقال داده در کسری از ثانیه انجام شود؛ یعنی حتی یک واکنش دیرهنگام از سمت DLP، باعث از دست رفتن کنترل در امنیت شبکه میشود.

- طبقهبندی داده بدون زمینه (context) منجر به هشدارهای کاذب یا عملکرد ناقص DLP میشود.

فرض کنید یک DLP Policy تعریف شده است که اگر کلمه «شماره ملی» یا یک عدد ۱۰ رقمی مشابه با ساختار کد ملی ایران در ایمیل دیده شود، هشدار دهد یا ارسال را متوقف کند. حال یک کارمند، فایل اکسل حاوی لیست شماره فاکتورها یا شناسههای مشتریان داخلی که اتفاقا فرمت مشابهی دارند، برای همکار خود میفرستد. DLP فعال میشود و آن را یک تهدید فرض میکند – در حالی که هیچ داده حساس واقعی منتقل نشده است.

چون DLP بر اساس “الگو” (pattern matching) عمل کرده، نه “زمینه یا معنی” (context یا semantics). این یعنی:

داده حساس بدون context = هشدار کاذب

DLP فقط به دنبال یک عدد ده رقمی بوده، اما اصلا متوجه نشده که آن عدد در چه زمینهای آمده است (کد ملی؟ فاکتور؟ شماره دانشجویی؟) یعنی درصد بالایی از False Positive.

داده غیرحساس در زمینه حساس = از دست رفتن ریسک واقعی

برعکس آن نیز ممکن است. مثلا یک فایل متنی که حاوی نام افراد + علائم پزشکی آنها است، اما چون فرمت خاصی (مانند شماره ملی یا شماره کارت) ندارد، DLP آن را نادیده میگیرد – در صورتی که این داده بسیار حساس است.

اهمیت context در طبقهبندی داده

Context یعنی چه کسی از داده استفاده میکند؟ برای چه کاری؟ با چه اپلیکیشنی؟ در چه زمانی؟ وآیا رفتار کاربر در حالت طبیعی است یا مشکوک؟

وقتی این زمینهها در نظر گرفته نشوند، DLP مانند یک مامور گمرک نابینا عمل میکند که فقط دنبال چمدانهایی با رنگ خاص است و نه محتوای آنها.

برای رفع این مشکل، ابزارهای مدرن DLP به سمت استفاده از NLP (پردازش زبان طبیعی) برای درک معنای متن، ML برای یادگیری رفتار عادی کاربران و UEBA برای تحلیل همزمان رفتار و دادهها حرکت میکنند.

راهحلها و ابزارهای DLP

خیلی از سازمانها در ایران به دنبال راه حل DLP هستند اما بیشتر ابزارهای داخلی در حوزه مانیتورینگ پورت USB، شبکه داخلی و حتی رمزگذاری فایلها کار میکنند که توانایی محدودی در تحلیل context دارند. با وجود تحریمها و در نبود یک DLP جامع، بعضی شرکتها راهکار ترکیبی استفاده میکنند:

- استفاده از EDRهایی مثل Kaspersky EDR برای مانیتور رفتار فایلها

- نظارت بر Log فایروالها برای تشخیص آپلودهای مشکوک

- استفاده از SIEM با Rulesهای خاص برای Eventهای مشکوک

2/10 اصول امنیت شبکه: مدیریت آسیبپذیری

Vulnerability Management (VM): فراتر از اسکن، بهسوی چرخه تصمیمگیری هوشمند

مدیریت آسیبپذیری دیگر صرفاً اجرای اسکن دورهای با Nessus نیست. اکنون، چالش اصلی اولویتبندی، بافتبندی، و هماهنگی تیمها برای Patch کردن بهموقع و مؤثر است.

معماری مدرن

- شناسایی (Discovery)

- ارزیابی (Assessment)

- اولویتبندی (Prioritization)

- اصلاح (Remediation)

- اعتبارسنجی (Validation)

چالشها

- Shadow IT و Assetهایی که خارج از دید هستند.

Shadow IT به استفاده از سیستمها، نرمافزارها، سرویسها یا حتی سختافزارهایی گفته میشود که خارج از دید، کنترل یا اطلاع رسمی واحد فناوری اطلاعات سازمان مورد استفاده قرار میگیرند. یعنی کارمندان یا حتی مدیران، بدون اطلاع IT از یک سیستم ابری استفاده میکنند. یا یک استنشن مشکوکی در مرورگر خود نصب میکنند. از سرور یا روتر شبکهای استفاده میکنند که اصلاً در CMDB (بانک اطلاعات داراییهای فناوری اطلاعات) ثبت نشده است.

در مدیریت آسیبپذیری، گام اول شناخت تمام Assetهای شبکه است. اما وقتی Shadow IT وجود دارد یعنی احتمال بالای نشت اطلاعات! حتی ممکن است است یک حفره حمله برای نفوذگران ایجاد شود. یعنی تیم امنیت شبکه نمیتواند کنترل یا لاگبرداری مناسبی داشته باشد.

برای مقابله با Shadow IT، بهترین کار استفاده از ابزارهای Asset Discovery است که پورت، DNS و ترافیک را بررسی میکنند. همچنین آموزش و آگاهیرسانی کاربران نیز در زمینه امنیت شبکه کمک زیادی به مدیریت و جلوگیری از بروز حادثه میکند.

- مشکل بین تیمهای امنیت شبکه و عملیاتی بر سر زمانبندی Patch کردن.

- آسیبپذیریهای درون کانتینرها.

کانتینرها چیستند؟

کانتینرها (مثل Docker) محیطهایی سبکوزن هستند که کد، وابستگیها، سیستمعامل و کانفیگ را بستهبندی میکنند تا اپلیکیشن در هر جایی، به همان شکل اجرا شود.

آسیبپذیری در کانتینرها یعنی چه؟

کانتینرها معمولا از imageهایی ساخته میشوند که شامل:

- سیستمعامل (مثلا Alpine یا Ubuntu)

- کتابخانهها و پکیجها (مثلا Java یا Python و یا OpenSSL)

- کد برنامه شما

حال اگر حتی یکی از این مولفهها آسیبپذیری (CVE) داشته باشد – مثلا نسخهای از OpenSSL که مشکل دارد – کل کانتینر شما هم آسیبپذیری خواهد بود. به عنوان مثال: یک تیم توسعه از یک Docker Image عمومی استفاده میکند که شامل Logj4 آسیبپذیر است. یا image از Alpine لینوکسی استفاده میکند که نسخه قدیمی BusyBox دارد. این یعنی بدون اینکه شما مستقیما آسیبپذیری وارد کرده باشی، image شما از درون ناامن شده است.

راهحلها و ابزارهای DLP

- ادغام VM با Threat Intelligence برای تعیین اینکه کدام CVEها در حال سوءاستفاده فعال هستند.

سناریو

فرض کنید ابزار اسکن (مثل Nessus یا Qualys یا حتی OpenVAS) دو آسیبپذیری روی سرور شما گزارش کرده است:

- CVE-2019-1234: مربوط به سرویس FTP ـه. CVSS Score = 9.8

- CVE-2024-7777: مربوط به یک نسخه خاص از Nginx. CVSS Score = 7.2

کدام باید زودتر Patch شود؟

جواب سنتی: آنکه CVSS بیشتری دارد (یعنی شماره 1).

اما اگر بدانید که CVE-2024-7777 در حال حاضر توسط یک باجافزار فعال مثل LockBit یا BlackCat سوءاستفاده میشود، و دیگری فقط در شرایط نادر کار میکند، چطور؟!

Threat Intelligence یعنی چه؟

تهدیدات امنیت شبکه و رفتار مهاجمها در سراسر دنیا دائماً رصد میشوند (توسط شرکتهایی مثل Mandiant، Recorded Future، Cisco Talos، FireEye، و حتی جوامع متنباز). اطلاعاتی که جمعآوری میشوند شامل: کدام CVEها استفاده میشوند؟ در چه حملاتی؟ توسط کدام گروهها APT؟ در کدام سیستمها یا پورتها؟ به این اطلاعات Threat Intelligence یا TI گفته میشود.

ادغام Threat Intelligence با VM

یعنی سیستم Vulnerability Management شما (مثل Tenable یا Qualys یا Rapid7 یا هر ابزار بومی)، وقتی CVEیی پیدا میکند، علاوه بر اینکه به آن CVSS میدهد، به فیلدهای دیگری نیز نگاه میکند:

- آیا این CVE در حال حاضر مورد سوءاستفاده فعال است؟

- آیا این آسیبپذیری در Exploit DB هست؟

- آیا از آن در باجافزارها یا حملات واقعی استفاده شده؟

اگر جواب آنها بله بود، به آنها برچسب «High Risk» یا «Actively Exploited» خواهد زد وگرنه آن CVE برچسب «Unconfirmed Threat» دریافت خواهد کرد.

- استفاده از Graph-Based Risk Context بهجای امتیاز خام CVSS برای اولویتبندی هوشمند.

راهکارهای پیشرفته امروزی مثل JupiterOne، Microsoft Defender VM، یا Wiz، از یک مدل گراف استفاده میکنند که در آن ارتباط بین داراییها (Assets)، کاربران، مجوزها، شبکه، و آسیبپذیریها ترسیم میشود.

به جای اینکه به این صورت تحلیل کند:

«این سرور فلان CVE با CVSS 9.8 را دارد»

این چنین تحلیل میکنند:

«این آسیبپذیری روی سروری است که به اینترنت متصل است و در مسیر دسترسی به دیتابیس مالی است. همچنین کاربری با دسترسی Admin در آن Login کرده و قبلاً هم Login مشکوک در این سرور ثبت شده است.

این یعنی خطر واقعی بالاتر است، حتی اگه CVSS پایین باشد.

در واقع سیستم، یک Graph از نودهای زیر میسازد:

- Asset (سرورها، ماشینهای مجازی، کانتینرها)

- کاربرها (با سطح دسترسی)

- IAM Policyها

- ارتباطهای شبکهای (ingress / egress)

- آسیبپذیریها (CVEها)

- تگهای حساسیت داده (PII, financial, health)

و با الگوریتم گرافی (مثل shortest path, centrality, blast radius)، مشخص میکند این آسیبپذیری چقدر به داده حساس نزدیک است و اگر مهاجم از این نقطه وارد شود، تا کجا میتواند پیش رود.

3/10 اصول امنیت شبکه: تحلیل کاربر

User: کاربر، خط اول دفاع یا نقطه آغاز نفوذ؟

در ساختار امنیت شبکه مدرن، کاربر دیگر صرفاً مصرفکننده منابع سازمانی نیست؛ بلکه عاملی کلیدی در زنجیره امنیت محسوب میشود. همزمان با توسعه مدلهای تهدید و مهاجرت تدریجی زیرساختها به سمت فضای ابری و محیطهای ترکیبی (Hybrid), نقش کاربران در شکلگیری رخدادهای امنیت شبکه پررنگتر شده است. کاربر ممکن است خواسته یا ناخواسته نقطه آغاز زنجیره حمله باشد — و همین واقعیت، ضرورت رویکردی ترکیبی مبتنی بر تحلیل رفتار، آموزش، و اعمال محدودیتهای هوشمند را گوشزد میکند.

چالشهای امنیت شبکه مرتبط با کاربران

- استفاده از سامانهها و ابزارهای خارج از کنترل IT (Shadow IT)

- فعالیت بر روی دستگاههای شخصی (BYOD)

مدل «Bring Your Own Device» به کارکنان اجازه میدهد از تجهیزات شخصی خود—اعم از لپتاپ، تبلت یا تلفن همراه هوشمند—برای دسترسی به منابع و سامانههای سازمانی استفاده کنند. در نگاه نخست، این سیاست مزایایی همچون کاهش هزینههای تجهیزات، افزایش راحتی کاربر، و بهبود بهرهوری را بههمراه دارد. اما در نقطه مقابل، تهدیداتی چندوجهی برای امنیت شبکه اطلاعات سازمان ایجاد میکند.

ناهمگونی در کنترل امنیتی

دستگاههای شخصی ممکن است فاقد آنتیویروس، فایروال، رمزگذاری دیسک، یا حتی رمز عبور ورود باشند. این ناهمگونی باعث میشود سطح پایهای امنیت شبکه که در دستگاههای سازمانی وجود دارد، در این موارد رعایت نشود.

عدم کنترل بر نصب نرمافزارها

کاربر ممکن است بدون آگاهی، بدافزارهایی را نصب کند که دسترسی به حافظه، فایلها یا حتی ارتباطات شبکه را فراهم کند. از آنجا که این دستگاهها از طریق VPN یا شبکه داخلی به سامانههای حساس متصل میشوند، میتوانند مانند یک «اسب تروجان» عمل کنند.

اشتراکگذاری خانوادگی یا استفاده ترکیبی

در بسیاری از موارد، دستگاههای شخصی توسط اعضای خانواده نیز استفاده میشوند یا برای مصارف غیرکاری به اینترنت متصل میشوند؛ موضوعی که سطح کنترل سازمان را بهطور کامل مختل میکند.

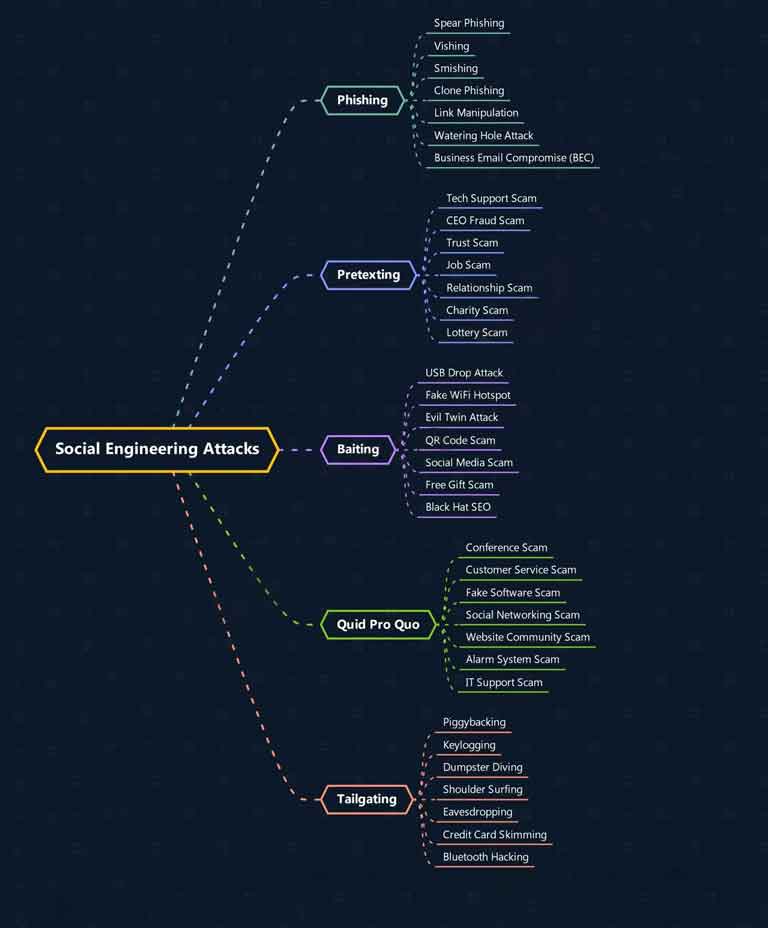

- مهندسی اجتماعی پیشرفته

مهاجمان امروزی با بهرهگیری از تکنیکهای پیشرفته مهندسی اجتماعی نظیر تماسهای صوتی جعلی (Voice Deepfake)، لینکهای QR آلوده (Quishing)، و جعل هویت دیجیتال در شبکههای اجتماعی، کاربران را وادار به افشای اطلاعات حساس یا نصب بدافزار میکنند.

راهکارهای مقابله با ریسک کاربرمحور

- استقرار سامانههای تحلیل رفتار کاربر (UEBA)

این سامانهها با پایش مداوم الگوهای دسترسی، زمانبندی ورود، نحوه استفاده از منابع و موقعیت جغرافیایی، قادرند فعالیتهای غیرعادی یا مشکوک را شناسایی کرده و هشدار دهند.

- اجرای اصل حداقل دسترسی (PoLP) و کنترل مبتنی بر نقش

اصل حداقل دسترسی (Principle of Least Privilege – PoLP) به این معناست که هر کاربر، برنامه یا سرویس در سیستم فقط باید به کمترین میزان دسترسی ممکن که برای انجام وظایفش نیاز دارد، مجهز باشد — نه بیشتر. این اصل با هدف کاهش سطح حمله (Attack Surface) و محدود کردن تأثیر احتمالی یک نفوذ یا خطای داخلی طراحی شده است؛ بهطوری که حتی اگر یک حساب کاربری یا برنامه آلوده شود، نتواند به منابعی خارج از حوزه وظایفش دسترسی پیدا کند یا آسیبی وارد نماید.

- استفاده از احراز هویت چندمرحلهای (MFA)

احراز هویت چندعاملی (Multi-Factor Authentication – MFA) بر پایه استفاده همزمان از دو یا چند عامل مستقل برای تأیید هویت کاربر است. این عوامل بهطور کلی در سه دسته اصلی قرار میگیرند:

- چیزی که کاربر میداند (Something you know): مثل رمز عبور، PIN، یا پاسخ به سؤالات امنیتی.

- چیزی که کاربر دارد (Something you have): مثل توکن سختافزاری (مثلاً YubiKey)، کد یکبار مصرف از طریق پیامک یا اپلیکیشنهایی مانند Google Authenticator، یا کارت هوشمند.

- چیزی که کاربر هست (Something you are): یعنی ویژگیهای بیومتریک مانند اثر انگشت، تشخیص چهره، یا اسکن عنبیه چشم.

در مدل MFA، احراز هویت موفق فقط زمانی انجام میشود که حداقل از دو نوع از این عوامل بهصورت همزمان استفاده شود. این رویکرد باعث میشود حتی اگر یکی از عوامل بهخطر بیفتد (مثلاً رمز عبور لو برود)، نفوذگر بدون دسترسی به عامل دیگر نتواند وارد سیستم شود.

- آموزش هدفمند و مستمر کاربران

4/10 اصول امنیت شبکه: مدیریت دسترسی

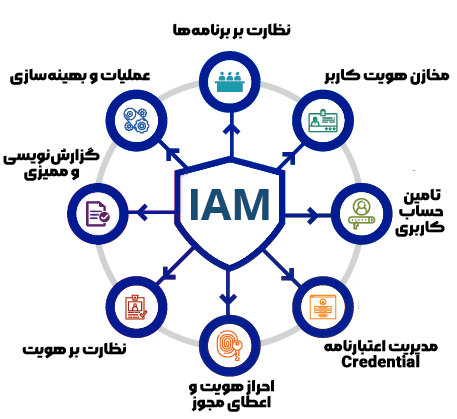

مدیریت هویت و دسترسی (IAM): ستون فقرات امنیت شبکه مدرن

Identity and Access Management (IAM) مجموعهای از سیاستها، فناوریها و فرایندهاست که برای مدیریت چرخه عمر هویتهای دیجیتال (کاربران، سامانهها، سرویسها و دستگاهها) و کنترل دقیق سطح دسترسی آنها به منابع اطلاعاتی طراحی شدهاند. IAM تضمین میکند که “فرد درست”، در “زمان درست”، و با “میزان دسترسی درست”، به “منبع درست” دسترسی پیدا کند — نه بیشتر، نه کمتر. مولفههای IAM شامل موارد زیر است:

- احراز هویت

- مجوزدهی

- مدیریت چرخه عمر هویت

- Federation & Identity Federation

- مدیریت دسترسی مبتنی بر نقش یا ویژگی

- ثبت و مانیتورینگ فعالیتها

چالشهای رایج در پیادهسازی IAM

- حسابهای فراقدرت (Privileged Accounts) بدون نظارت، که در صورت نفوذ، کل سامانه را در معرض خطر قرار میدهند.

این حسابها میتوانند حساب مدیر سیستم یا سرویسهایی که با سطح دسترسی بالا اجرا میشوند باشند. گاهی ممکن است رمز عبور آنها مشترک باشد یا تغییری در پرسنل صورت گرفته اما دسترسی همچنان باقی مانده باشد. بنابراین اگر مهاجم بتواند به یکی از این حسابها دسترسی پیدا کند، میتواند آزادانه در سراسر سیستم حرکت کند.

- «دسترسیهای تاریخی» که پس از تغییر نقش یا ترک خدمت، همچنان فعال میمانند.

- وابستگی به سامانههای قدیمی که با استانداردهای جدید IAM همخوانی ندارند.

این یکی از چالشهای مهم در سازمانهایی که زیرساخت IT آنها ترکیبی از فناوریهای مدرن و قدیمی (Legacy Systems) است. وقتی سازمان قصد دارد سیستم مدیریت هویت متمرکز راهاندازی کند — مثلاً ورود تکمرحلهای (SSO) یا احراز هویت چندعاملی (MFA)، این سامانههای قدیمی ممکن است هیچ API یا رابط استاندارد برای اتصال به سامانه IAM نداشته باشند یا از پروتکلهای امن پشتیبانی نکنند. در نتیجه این سامانهها یا از شمول مدیریت متمرکز خارج میمانند (Blind Spot) یا پیادهسازی برای آنها پرهزینه، زمانبر و همراه با راهحلهای موقتی و شکننده خواهد بود.

فرض کنید یک سازمان از یک نرمافزار حسابداری داخلی استفاده میکند که فقط رمز عبور داخلی خودش را میشناسد و نمیتوان به آن Single Sign-On یا MFA اضافه کرد. در این صورت، این سامانه به گلوگاه امنیتی تبدیل میشود — حتی اگر بقیه زیرساخت IAM مدرن باشد. راهکارها ممکن است شامل استفاده از Gatewayهای احراز هویت واسط، توسعه Wrapperهای نرمافزاری، یا در نهایت، بازنشستهسازی تدریجی سامانه باشد.

- هزینه و پیچیدگی زیاد در یکپارچهسازی IAM با تمام منابع سازمان.

راهکارهای پیشنهادی

- پیادهسازی مرورهای دورهای دسترسی (Access Reviews) برای شناسایی و حذف مجوزهای مازاد.

- استفاده از ابزارهای PAM (Privileged Access Management) برای محدودسازی و نظارت بر حسابهای حساس.

با این کار دسترسیها موقتی و Just-in-Time خواهند بود و تمام فعالیتها ضبط و لاگگیری میشود. همچنین دسترسی فقط در ساعات خاص یا از IPهای خاص مجاز هستند و رمز عبورها بهصورت خودکار و مرتب تغییر میکنند.

- فعالسازی احراز هویت شرطی (Conditional Access) بر پایه ریسک

احراز هویت شرطی (Conditional Access) بر پایه ریسک، یعنی سیستم احراز هویت بهجای اینکه همیشه یک سیاست یکسان را برای همه کاربران و در همه شرایط اعمال کند، بسته به «شرایط زمینهای» تصمیم میگیرد که آیا اجازه دسترسی بدهد، آن را محدود کند یا نیاز به احراز هویت قویتری باشد. برای مثال، ورود از داخل سازمان با دستگاه تأییدشده ممکن است مجاز باشد، اما ورود از کشوری ناشناس یا دستگاه جدید باعث فعالشدن احراز هویت چندعاملی یا مسدودسازی دسترسی شود.

5/10 اصول امنیت شبکه: آموزش

آگاهی امنیتی (Security Awareness): مصونسازی نیروی انسانی، نه فقط زیرساخت

در بیشتر رخدادهای امنیت شبکه ، نقطه ورود حمله نه یک آسیبپذیری نرمافزاری بلکه یک کلیک اشتباه توسط کاربر انسانی است. در عصر حملات هدفمند، مهندسی اجتماعی، فیشینگ، و سوءاستفاده از اعتماد، آگاهی امنیتی دیگر یک آموزش ساده یا بروشور سالانه نیست؛ بلکه یک راهبرد مداوم، پویا و رفتارساز برای ساختن نخستین دیوار دفاعی انسانی در برابر تهدیدات شبکه است.

آگاهی امنیت شبکه مجموعهای از آموزشها، تمرینها، سیاستها و فعالیتهای مستمر است که هدف آن توانمندسازی کارکنان سازمان برای شناسایی تهدیدات امنیتی، درک رفتارهای ایمن، و واکنش مؤثر به موقعیتهای پرریسک است. این آگاهی نه یک آگاهی عمومی، بلکه دانشی عملیاتی و مرتبط با نقش هر فرد در سازمان است.

اغلب حملات با موفقیت از طریق خطای انسانی انجام میشوند (مثلاً کلیک روی لینک فیشینگ یا اتصال فلش ناشناس). همچنین مهاجمان مدرن بیش از آنکه دیوار آتش را هدف بگیرند، کاربران را هدف قرار میدهند به همین دلیل است که حتی در سازمانهایی با زیرساخت امنیتی قوی، یک کارمند ناآگاه میتواند بهتنهایی راه ورود مهاجم باشد زیرا حملاتی نظیر BEC (Business Email Compromise) یا مهندسی اجتماعی، به هیچ آسیبپذیری فنی نیاز ندارند — تنها به فریب کافی است.

چالشها و سوءبرداشتها

- برخی سازمانها آموزش امنیت شبکه را یکبار برای همیشه تلقی میکنند، در حالی که تهدیدات و تکنیکهای مهندسی اجتماعی دائماً در حال تغییرند.

- اجرای آموزشهای کسلکننده، بدون ارتباط با واقعیتهای شغلی کاربران، معمولاً بیاثر و حتی دافعهبرانگیز است.

- نبود پشتیبانی از سوی مدیران ارشد باعث میشود برنامههای امنیت شبکه در سطح کارکنان بهطور جدی دنبال نشوند.

راهکارهای مؤثر

- طراحی کمپینهای امنیت شبکه داخلی همراه با گیمیفیکیشن، رقابت و پاداش.

- برگزاری جلسات عملیاتی امنیت شبکه با موضوعات روز مانند «چگونه یک ایمیل فیشینگ را تشخیص دهیم» یا «رفتار امن در دورکاری».

- ترغیب به گزارشگری امنیتی (Security Reporting) با تشویق رفتار مسئولانه، نه سرزنش اشتباهات.

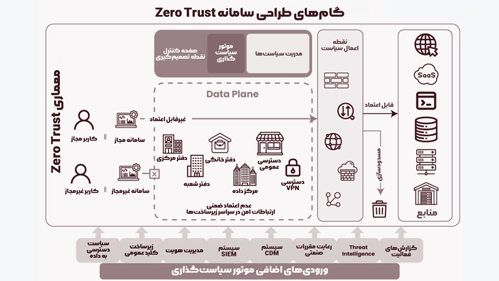

6/10 اصول امنیت شبکه: Zero Trust

اعتماد صفر (Zero Trust): پایان اعتماد پیشفرض، آغاز ارزیابی پیوسته

مدل امنیتی سنتی سالها بر مبنای این فرض بنا شده بود که «هر کس وارد شبکه داخلی شود، قابلاعتماد است». اما در دنیای امروز، با پراکندگی نیروی کار، مهاجرت به ابر، استفاده از SaaS، و افزایش تهدیدات داخلی (Insider Threats)، این مدل دیگر پاسخگو نیست. امنیت شبکه مدرن بر مبنای اصل Zero Trust یا اعتماد صفر بنا میشود: «هیچکس را بهطور پیشفرض قابلاعتماد ندان؛ چه در داخل شبکه باشد، چه در بیرون.»

در این مدل، همیشه فرض میشود که تهدید ممکن است از درون باشد، و سامانه باید بر اساس حداقل دسترسی، احراز هویت قوی و پایش مستمر عمل کند. مولفههای کلیدی آن:

- احراز هویت چندعاملی

- اصل حداقل دسترسی

- تقسیمبندی شبکه

- پایش مداوم و پاسخ خودکار

- احراز هویت پیوسته

چالشها و ملاحظات در پیادهسازی Zero Trust

- مقاوت فرهنگی: بسیاری از کارکنان ممکن است محدودسازی دسترسی را بهعنوان سختگیری غیرضروری ببینند.

- یکپارچهسازی با سامانههای قدیمی: برخی سیستمها با سیاستهای پویا و احراز هویت مدرن سازگار نیستند.

- نیاز به پایش گسترده و معماری امنیت شبکه یکپارچه، که ممکن است به بازطراحی زیرساخت منجر شود.

ابزارها و فناوریهای پشتیبان Zero Trust

- Cisco Zero Trust Platform

- راهکارهای PAM (Privileged Access Management) مانند CyberArk و BeyondTrust

- ابزارهای Microsegmentation مانند Illumio، VMware NSX

- Okta Identity Engine

- Google BeyondCorp

7/10 اصول امنیت شبکه: Firewall + WAF

دیوار آتش و دیوارهی کاربردی وب (Firewall & WAF): خط مقدم دفاع در ترافیک شبکه و وب

Firewall یا دیوار آتش، بهعنوان قدیمیترین مؤلفه امنیت شبکه ، مسئول کنترل ترافیک ورودی و خروجی بر اساس قوانین از پیش تعریفشده است. این ابزار میتواند در سطح بسته (Packet Filtering)، وضعیت (Stateful Inspection) یا حتی لایه کاربرد (Next-Generation Firewall) فعالیت کند. نقش اصلی Firewall، جلوگیری از دسترسی غیرمجاز به منابع سازمانی، مهار حرکات افقی مهاجم در داخل شبکه (Lateral Movement)، و محدود کردن مسیرهای انتقال داده است.

امروزه نسل جدید دیوارهای آتش (NGFW) دارای قابلیتهایی مانند شناسایی و فیلتر ترافیک بر مبنای برنامه (Application Awareness)، بازرسی محتوای SSL/TLS، یکپارچگی با سامانههای شناسایی تهدید (Threat Intelligence) و اعمال سیاستهای مبتنی بر هویت کاربر (User-based policies) هستند. با این حال، Firewall بهتنهایی قادر به تحلیل ترافیک سطح بالای HTTP/HTTPS یا حملات پیچیده به اپلیکیشنها نیست. اینجا است که WAF وارد میشود.

WAF یا Web Application Firewall در لایه هفتم مدل OSI فعالیت میکند و وظیفهی آن نظارت و فیلتر ترافیک HTTP/HTTPS است. این ابزار تخصصی برای شناسایی و جلوگیری از حملاتی نظیر SQL Injection، XSS (Cross-Site Scripting)، Command Injection، Path Traversal، File Inclusion، حملات API و سوءاستفاده از توابع ناامن در لایه برنامه طراحی شده است.

چالشهای پیادهسازی مؤثر

- رمزنگاری (TLS) میتواند تحلیل ترافیک را دشوار کند، مگر اینکه WAF قابلیت TLS Termination داشته باشد.

- ترکیب WAF با CDN یا Load Balancer نیازمند معماری دقیق است تا مانعی برای عملکرد و مقیاسپذیری ایجاد نکند.

- در حملات مدرن، مهاجمان ممکن است از تکنیکهایی مانند Bypass WAF با تغییر جزئی در Payload استفاده کنند؛ بنابراین استفاده از WAF باید همراه با تحلیل رفتار (Behavioral Analysis) و Threat Intel باشد.

روندهای نوین

- WAFهای مجهز به یادگیری ماشین (ML-Based WAF) برای شناسایی ناهنجاریها در رفتار کاربران

- افزایش استفاده از WAFهای ابری برای کاهش پیچیدگی و افزایش مقیاسپذیری

- پیادهسازی ترکیبی WAF + DDoS Protection + Bot Management بهعنوان یک بسته جامع دفاعی و تامین امنیت شبکه

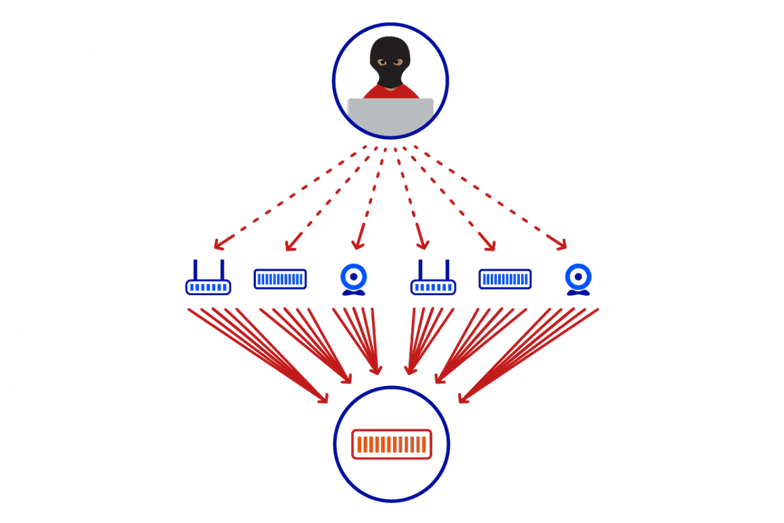

8/10 اصول امنیت شبکه: Anti-DDOS

مقابله با حملات انکار سرویس (Anti-DDoS): دفاع در برابر سیل مصنوعی

حملات انکار سرویس توزیعشده (Distributed Denial of Service یا DDoS) از رایجترین و در عین حال خطرناکترین روشهای اختلال در سرویسهای دیجیتال هستند. در این نوع حمله، مهاجم با بهرهگیری از هزاران دستگاه آلوده (معمولاً بخشی از یک Botnet)، حجم عظیمی از درخواستهای تقلبی را بهسمت یک سرور، سرویس یا زیرساخت ارسال میکند تا منابع آن (پردازنده، پهنای باند، حافظه) را از کار بیندازد و باعث قطعی یا کندی شدید شود.

در عصری که سازمانها به خدمات آنلاین، API، و برنامههای SaaS وابستهاند، DDoS میتواند نهتنها درآمد، بلکه اعتبار برند را هم تهدید کند. بههمین دلیل، مقابله با این تهدید دیگر یک گزینه در تامین امنیت شبکه نیست، بلکه ضرورت است.

انواع رایج حملات DDoS

شامل حجم بالا از ترافیک UDP Flood، SYN Flood، ICMP Flood و حملات DNS Amplification که هدفشان اشباع کردن زیرساخت شبکه یا منابع TCP/IP است.

حملاتی هدفمند به HTTP، HTTPS یا APIها که با ارسال درخواستهای شبهواقعی ولی پرتعداد، تلاش میکنند وبسرورها یا پایگاهداده را به زانو درآورند. مثل HTTP GET/POST Flood یا Slowloris.

ترکیب حملات بالا بهطور همزمان، برای عبور از سیستمهای دفاعی سنتی و پیچیدهتر کردن تشخیص و پاسخ.

مثل حملات DDoS به VoIP، MQTT، یا WebSocket که در زیرساختهای جدید بیشتر دیده میشوند.

چالشها

- حملات جدید با استفاده از تکنولوژیهای رمزنگاریشده (Encrypted DDoS) که تحلیل ترافیک را دشوار میکند.

- استفاده مهاجمان از سرورهای ابری و CDNها برای حمله، که باعث میشود ترافیک از منابع «معتبر» برسد.

- شناسایی حملات Low-and-Slow که در ظاهر عادیاند اما بهشکل پیوسته منابع را اشغال میکنند.

- کسبوکارهای کوچک معمولاً تجهیزات یا بودجه کافی برای پیادهسازی راهکارهای پیشرفته امنیت شبکه را ندارند.

راهبردهای دفاعی ضد DDoS

- شناسایی و فیلتر ترافیک مشکوک در لایه شبکه

- استفاده از Scrubbing Center

ترافیک ابتدا به مراکزی با توان پردازشی بالا هدایت میشود که ترافیک سالم را از خرابکارانه جدا میکنند و تنها ترافیک پاک را به شبکه اصلی میفرستند.

- استفاده از CDN و Anycast

توزیع بار ترافیکی میان چند نقطه حضور جهانی (PoP) باعث میشود اثر حمله پخش شود و فشار روی سرور اصلی کاهش یابد.

- ابزارها و سرویسهای پیشرو: Cloudflare Magic Transit & DDoS Protection و FortiDDoS

9/10 اصول امنیت شبکه: EDR

EDR و آنتیویروس (Endpoint Detection and Response & Antivirus): تحول دفاع از پایانهها

آنتیویروسها زمانی ابزار خط مقدم دفاع و امنیت شبکه محسوب میشدند، اما امروزه با افزایش پیچیدگی حملات، مدلهای سنتی مبتنی بر شناسایی امضای بدافزار (Signature-Based Detection) بهتنهایی دیگر کافی نیستند. جای آنها را راهکارهای پیشرفتهتری گرفتهاند که تحت عنوان EDR (شناسایی و پاسخ به تهدید در سطح پایانه) شناخته میشوند.

EDR ترکیبی از ابزارهای نظارتی، تحلیلی و واکنشی است که با ثبت مداوم رفتار سیستم، فرآیندها و شبکه، تهدیدات ناشناخته، رفتارهای غیرعادی، و حملات روز صفر (Zero-day) را شناسایی و پاسخدهی میکند.

چالشهای پیادهسازی

- جمعآوری دادههای زیاد ممکن است بار اضافی بر سیستم ایجاد کند.

- تحلیل رفتار ممکن است هشدارهای کاذب (False Positive) تولید کند، مگر آنکه با Threat Intelligence ترکیب شود.

- نیاز به تحلیلگر انسانی برای بررسی Alertهای سطح بالا.

- لزوم آموزش کارکنان و سازگاری با محیطهای خاص (مثل کامپیوترهای صنعتی یا بانکداری)

روندهای نوین در EDR و دفاع پایانه

امروزه بسیاری از حملات پیشرفته امنیت شبکه ، نه از طریق فایل اجرایی، بلکه از مسیرهای غیرمرئی رخ میدهند. به همین سبب روندهای نوین زیر در EDR پیادهسازی شدهاند:

- ادغام با هوش مصنوعی برای تشخیص سریعتر حملات Zero-day

- حرکت به سمت XDR (Extended Detection and Response) برای تجمیع پایش در سطح ایمیل، شبکه، کلود و پایانهها

- استفاده از MITRE ATT&CK برای طبقهبندی رفتارها و سنجش قابلیت شناسایی

- مدلسازی دفاعی مبتنی بر Graph Context: شناسایی روابط بین رخدادهای امنیت شبکه در آن واحد

10/10 اصول امنیت شبکه: فرآیند MFA

MFA (Multi-Factor Authentication): سنگبنای هویت امن

در عصر حملات فیشینگ، سرقت رمز عبور، و گسترش حملات Credential Stuffing، دیگر اتکا به یک نام کاربری و گذرواژه بهتنهایی، مانند بستن در خانه با یک قفل ساده در محلهای شلوغ است. احراز هویت چندعاملی (Multi-Factor Authentication) پاسخی راهبردی به این ضعف ذاتی است.

MFA فرآیندی احراز هویتی در تامین امنیت شبکه است که در آن کاربر برای ورود به سامانه باید بیش از یک نوع مدرک را ارائه دهد. این عوامل معمولاً در سه دسته قرار میگیرند:

- چیزی که کاربر میداند (Something you know): مثل رمز عبور، PIN، یا پاسخ به سؤالات امنیتی.

- چیزی که کاربر دارد (Something you have): مثل توکن سختافزاری (مثلاً YubiKey)، کد یکبار مصرف از طریق پیامک یا اپلیکیشنهایی مانند Google Authenticator، یا کارت هوشمند.

- چیزی که کاربر هست (Something you are): یعنی ویژگیهای بیومتریک مانند اثر انگشت، تشخیص چهره، یا اسکن عنبیه چشم.

در مدل MFA، احراز هویت موفق فقط زمانی انجام میشود که حداقل از دو نوع از این عوامل بهصورت همزمان استفاده شود. این رویکرد باعث میشود حتی اگر یکی از عوامل بهخطر بیفتد (مثلاً رمز عبور لو برود)، نفوذگر بدون دسترسی به عامل دیگر نتواند وارد سیستم شود و امنیت شبکه نقض نشود. حتی تحقیقات نشان دادهاند که فعالسازی MFA میتواند تا بیش از ۹۹٪ حملات مبتنی بر سرقت گذرواژه را خنثی کند. یعنی اگر مهاجم رمز عبور کاربر را بهدست آورد، بدون عامل دوم نمیتواند وارد سیستم شود.

چالشهای MFA

در تامین امنیت شبکه همیشه چالشهایی وجود دارد که MFA از این قائده مستثنی نیست:

- تضاد بین امنیت شبکه و تجربه کاربری (UX). کاربران ممکن است MFA را مزاحم بدانند، بهویژه در ورودهای مکرر.

- خطرات مهندسی اجتماعی یا فیشینگ پیشرفته (مانند حملات MFA Fatigue یا سرقت Push Code).

- نیاز به آموزش کاربران و آمادهسازی تیم پشتیبانی برای سناریوهایی مثل گمشدن دستگاه دوم.

MFA پیشرفته: Adaptive / Risk-Based MFA

امروزه در تامین امنیت شبکه، MFA صرفاً یک مرحلهی اضافه نیست، بلکه میتواند هوشمند عمل کند. در مدل Adaptive MFA، سیستم بر اساس متغیرهایی مانند مکان جغرافیایی، نوع دستگاه، سابقه ورود، یا رفتار کاربر تصمیم میگیرد که آیا MFA نیاز است یا خیر.

مثلاً:

- اگر کاربر از مکان همیشگی وارد شود → ورود بدون MFA

- اگر ورود از کشور جدید یا دستگاه ناشناس باشد → الزام به MFA یا حتی بلاک کامل

- اگر رفتار ورود مشکوک باشد (مثلاً زمان ورود غیرعادی یا درخواست سریع توالی) → پرسش فاکتور اضافی یا قفل ورود

نتیجهگیری: معماری امنیت شبکه نوین، فراتر از ابزار؛ یک تفکر یکپارچه

در چشمانداز امنیت شبکه امروز، دیگر نمیتوان به تدابیر جزیرهای و واکنشی اکتفا کرد. تهدیدات امروزی، پویا، چندبُعدی و اغلب پنهانکارانه هستند؛ از نشتهای داده از طریق کانالهای نامرئی تا حملات ماندگار در زیرساختهای DevOps. در چنین شرایطی، امنیت شبکه مؤثر تنها از رهگذر یک معماری هماهنگ، چندلایه و مبتنی بر درک واقعی از رفتار کاربران، داراییها، و تهدیدات ممکن میشود.

10 ترند معرفیشده امنیت شبکه در این مقاله – از DLP تا MFA – صرفاً ابزار نیستند، بلکه بیانگر تحولاتی بنیادین در نگاه به امنیت هستند. از تمرکز بر هویت بهجای محیط (IAM، Zero Trust)، تا هوش رفتاری در پایانهها (EDR)، از توانمندسازی انسانها (Security Awareness) تا اتوماسیون مبتنی بر ریسک (Vuln Management)؛ همه در خدمت یک هدفاند: ایجاد دفاعی تطبیقپذیر، پویا و مقاوم در برابر حملات آینده.

نکته کلیدی آنجاست که این مؤلفهها نه بهصورت منفک، بلکه بهعنوان اجزای یک کلِ هوشمند عمل میکنند. امنیت شبکه در MFA زمانی مؤثر است که در کنار IAM و تحلیل رفتار کاربر پیادهسازی شود. DLP زمانی موفق است که هم از دید زیرساختی و هم از منظر آگاهی کارکنان پشتیبانی شود. و WAF و Anti-DDoS زمانی ارزش واقعی میآفرینند که با بینش کاربردی از رخدادهای امنیتی تغذیه شوند.

در نهایت، امنیت شبکه یک پروژه نیست؛ یک فرایند دائمی است. فرایندی که نیازمند تعهد مستمر، بهروزرسانی مداوم، و همگرایی میان فناوری، فرایند و فرهنگ سازمانی است. به بیان دیگر: امنیت، زمانی اتفاق میافتد که سازمان، انسان، ماشین و تصمیم، همصدا شوند.

خدمات ما در مجموعه هیواشبکه شامل :

شرکت فنی و مهندسی هیوانوآوران داده گستر : مجری طراحی ، پیاده سازی ، پشتیبانی پروژه های شبکه و امنیت در استان گیلان – رشت و شهرها و استانهای همجوار

آموزشگاه تخصصی هیواشبکه : برگزار کننده دوره های تخصصی شبکه و امنیت ، پیکربندی سرور HP ، مجازی سازی ، MCSA 2022 ، نتورک و … به صورت حضوری با مجوز از سازمان فنی و حرفه ای و آموزش کارکنان دولت در رشت ، استان گیلان و به صورت مجازی در سراسر کشور

امکان ثبت نظر جدید بسته شده است.

هیچ دیدگاهی نوشته نشده است.